SearchSploit漏洞查找工具使用指南

什么是SearchSploit:

“searchsploit”是一個用於Exploit-DB的命令行搜索工具,它還允許你隨身帶一份Exploit-DB的副本。

SearchSploit為您提供了在本地保存的存儲庫中執行詳細的離線搜索的能力。這種能力特別適用於在沒有互聯網接入的情況下對網絡進行安全評估。許多漏洞都包含了二進制文件的鏈接,這些文件不包含在標准存儲庫中,但可以在我們的Exploit-DB二進制文件中找到。

如果您預計您將在一個沒有Internet的網絡環境進行滲透測試,請確保您檢查了兩個存儲庫,以獲得最完整的數據集。注意,這個工具的名稱是“SearchSploit“,顧名思義,它將搜索所有的漏洞和shellcode。它不會包含任何文件和谷歌黑客數據庫的結果

終端輸入searchsploit啟動(已經默認在Kali/Parrot中安裝)

詳細參數

Usage: searchsploit [options] term1 [term2] ... [termN]

==========

Examples

==========

searchsploit afd windows local

searchsploit -t oracle windows

searchsploit -p 39446

searchsploit linux kernel 3.2 --exclude="(PoC)|/dos/"

For more examples, see the manual: https://www.exploit-db.com/searchsploit/

=========

Options

=========

-c, --case [Term] 區分大小寫(默認不區分大小寫)

-e, --exact [Term] 對exploit標題進行EXACT匹配 (默認為 AND) [Implies "-t"].

-h, --help 顯示幫助

-j, --json [Term] 以JSON格式顯示結果

-m, --mirror [EDB-ID] 把一個exp拷貝到當前工作目錄,參數后加目標id

-o, --overflow [Term] Exploit標題被允許溢出其列

-p, --path [EDB-ID] 顯示漏洞利用的完整路徑(如果可能,還將路徑復制到剪貼板),后面跟漏洞ID號

-t, --title [Term] 僅僅搜索漏洞標題(默認是標題和文件的路徑)

-u, --update 檢查並安裝任何exploitdb軟件包更新(deb或git)

-w, --www [Term] 顯示Exploit-DB.com的URL而不是本地路徑(在線搜索)

-x, --examine [EDB-ID] 使用$ PAGER檢查(副本)Exp

--colour 搜索結果不高亮顯示關鍵詞

--id 顯示EDB-ID

--nmap [file.xml] 使用服務版本檢查Nmap XML輸出中的所有結果(例如:nmap -sV -oX file.xml)

使用“-v”(詳細)來嘗試更多的組合

--exclude="term" 從結果中刪除值。通過使用“|”分隔多個值

例如--exclude=“term1 | term2 | term3”。

=======

Notes

=======

* 你可以使用任意數量的搜索詞。

* Search terms are not case-sensitive (by default), and ordering is irrelevant.

* 搜索術語不區分大小寫(默認情況下),而排序則無關緊要。

* 如果你想用精確的匹配來過濾結果,請使用用 -e 參數

* 使用' - t '將文件的路徑排除,以過濾搜索結果

* 刪除誤報(特別是在搜索使用數字時 - i.e. 版本).

* 當更新或顯示幫助時,搜索項將被忽略。

使用實例

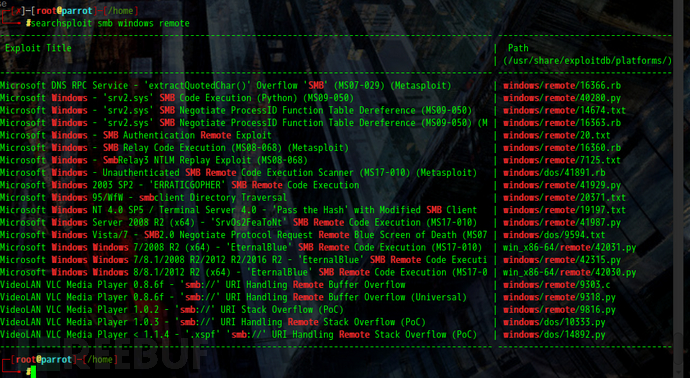

基本搜索

基本搜索會同時匹配標題和路徑中的內容

如:searchsploit smb windows remote

注意:SearchSploit使用AND運算符,而不是OR運算符。使用的術語越多,濾除的結果越多。Tip:如果你沒有收到預期的結果,可以使用更通用的術語進行更廣泛的搜索。如:Kernel 2.6.25 - >Kernel 2.6 / / Kernel 2.x。Tip:不要使用縮寫如:SQLi -> SQL Injection。

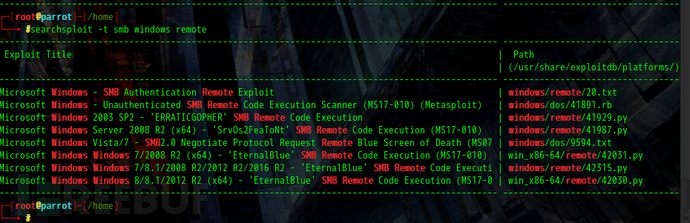

標題搜索

標題搜索只匹配標題,不會對路徑中的關鍵詞進行匹配

如:searchsploit -t smb windows remote

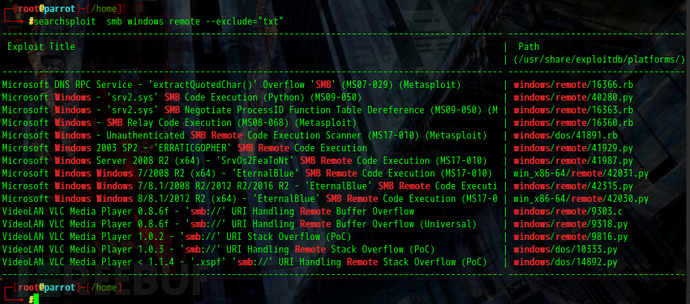

刪除不想要的結果

使用--exclude=選項刪除不想要的結果

如:searchsploit smb windows remote --exclude="(POC)|txt"

利用管道輸出(刪除不想要的結果的另一種方法)

如:searchsploit smb windows remote | grep rb 只顯示rb文件

Pro Tip:建議使用grep而不是“dos”

復制到剪貼板

-p參數可以獲取更多關於該漏洞的信息,以及將完整的路徑復制到剪貼板上(如果可能的話)

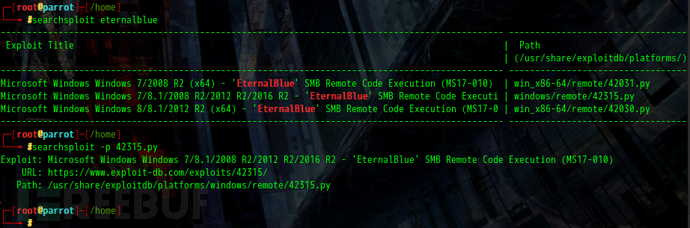

如:searchsploit -p 42315.py

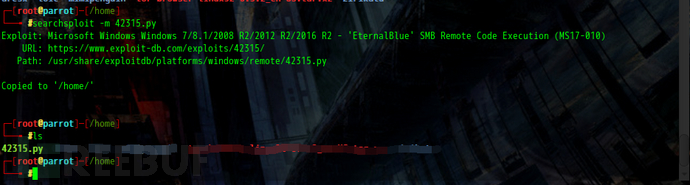

復制到文件夾

不建議在本地的漏洞數據庫中修改exp,建議使用-m參數復制那些有用的到當前的工作目錄

如:searchsploit -m 42315.py

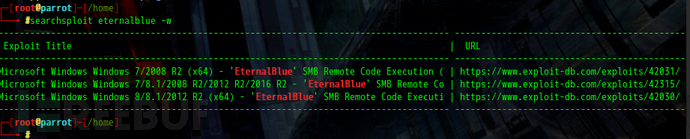

聯網搜索

一些開發的元數據沒有保存在本地,如果要訪問他們,需要聯網搜索

如:searchsploit eternalblue -w