2020美亞杯團體賽WP

前幾天忙軟考,好久沒更新,為慶祝軟考結束+EDG奪冠,三個人安排五小時打了一波團體,小累~

案例背景

你的電子數據取證調查結果發現一個國際黑客組織牽涉這宗案件。經深入調查后,調查隊伍相信該黑客組織入侵了一個名為Zello的本地網上商店官網,黑客組織也針對另一家網上商店Xeno發動網絡攻擊,使其系統產生故障。調查期間發現三名男子: 張偉華、馮啟禮及羅俊傑疑與該案有關。警方在搜查他們的住宅及公司后扣押了數十台電子設備。請分析電子數據證據並重建入侵痕跡。

題目

1、Zello服務器的哈希值(SHA256)是甚么?

30B856EEE5121EDC2F9DC19ACFC8720E443810CBC5B83128EC62F9F4AAEAACC9

2、卷組是何時創建的?

磁盤結構概念:

pv:physical volume,物理磁盤,比如一整塊固態硬盤

vg:volume group,即卷組,比如Windows里的新建卷

lv:logical volume,邏輯磁盤,比如c盤、d盤

命令

df -h

可以查看文件系統和磁盤空間。

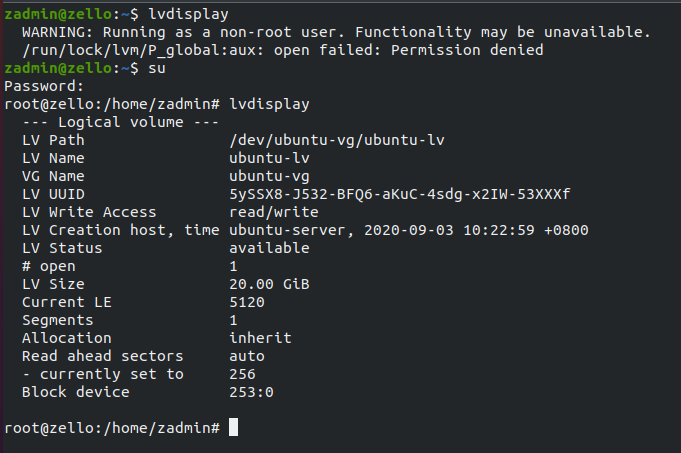

lvdisplay

可以查看lv的相關信息,比如LV-UUID。pvdisplay和vgdisplay同理。一般需要root權限才可以執行。

答案:

2020/09/03 10:22

3、卷組的名稱是甚么?

答案:

ubuntu-vg

4、物理卷的PV UUID是多少?

pvdisplay

答案:

IF6neD-j49V-704g-Uugw-X

5、卷組的VG UUID是甚么?

vgdisplay

答案:

XaJRmQ-S7Tp-tjaG-tmrX-Vnyu-xhS7-9zDttW

6、Zello服務器的Linux內核版本是甚么?

仿真:

uname -a

也可以直接分析。

答案:

5.4.0-48-generic

7、Zello服務器的操作系統版本是甚么?

答案:

Ubuntu 20.04.1 LTS

8、Zello服務器的主機名是甚么?

cat /etc/hostname

答案:

zello

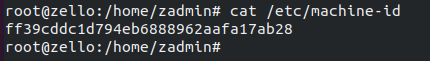

9、Zello服務器的主機名是甚么?

cat /etc/machine-id

答案:

ff39cddc1d794eb6888962aafa17ab28

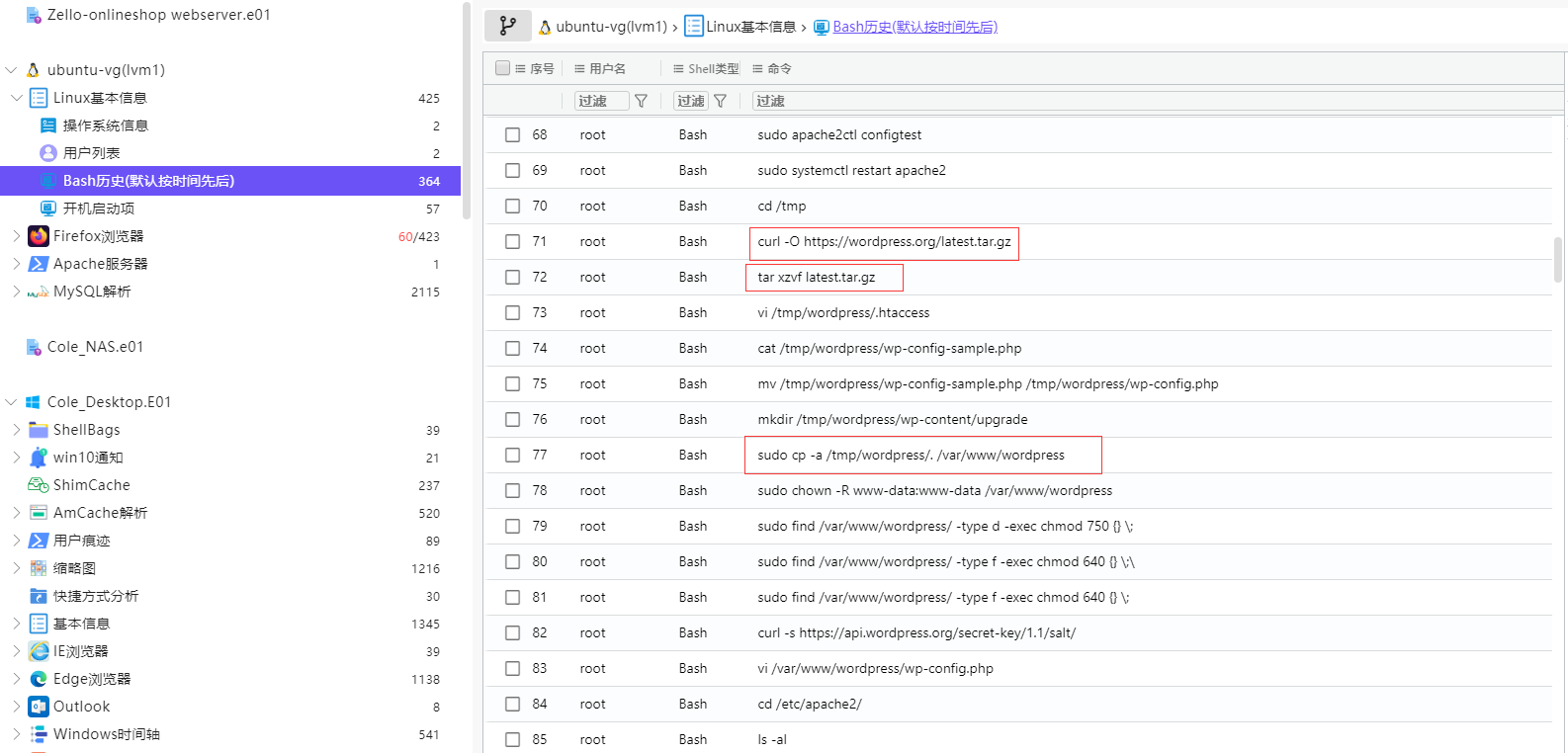

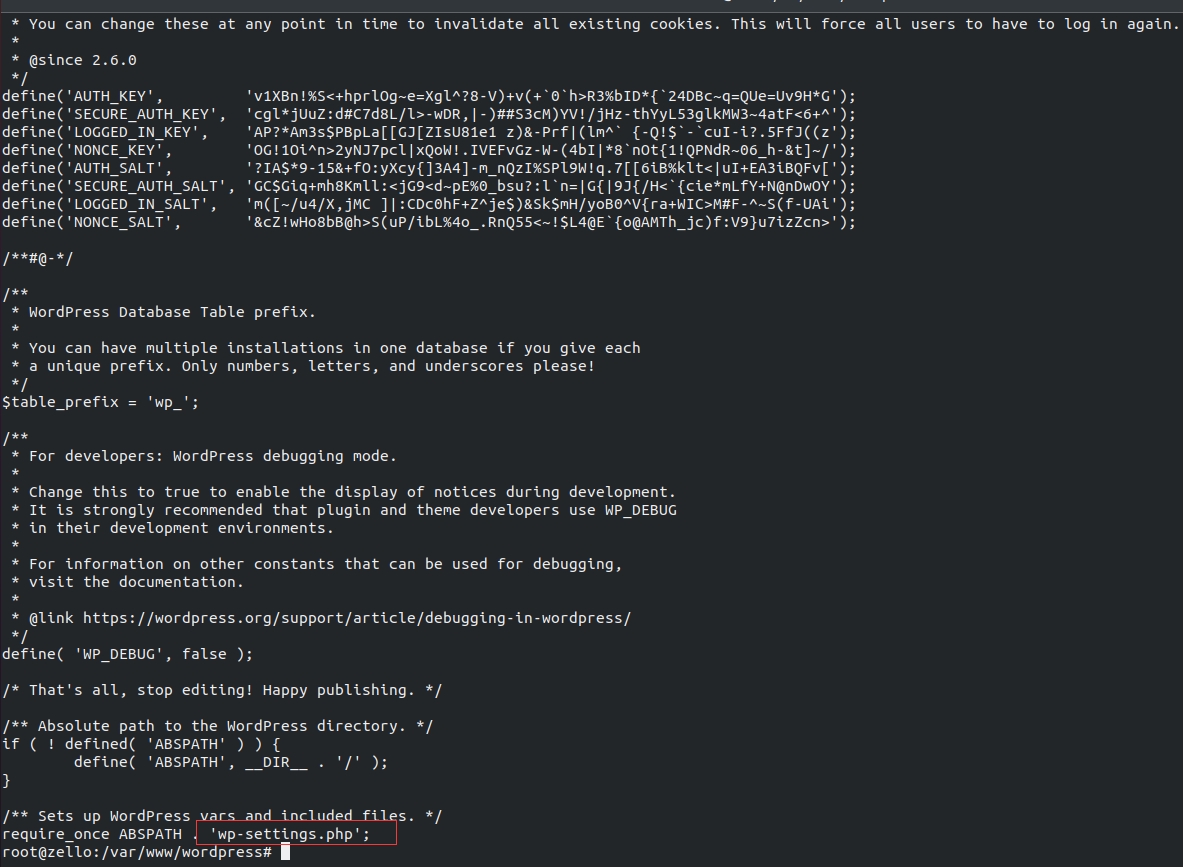

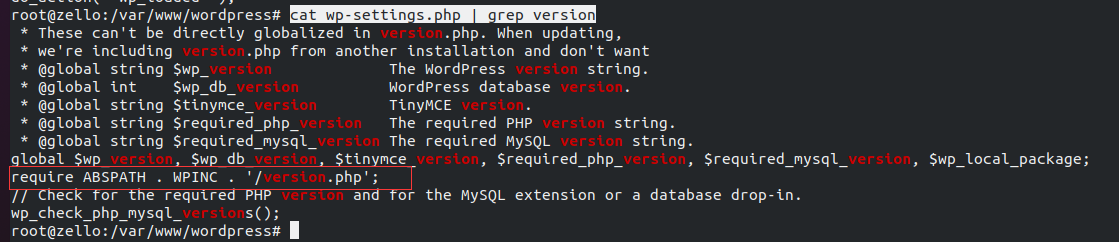

10、Zello服務器中使用的wordpress版本是甚么?

根據bash得到wordpress安裝在/var/www/wordpress里

同時根據查閱得到wordpress的配置文件: wp-config,發現include了 wp-settings.php

cat /var/www/wordpress/wp-config.php

cat /var/www/wordpress/wp-settings.php | grep version.php

在wp-settings.php中查詢version發現require_once version.php:

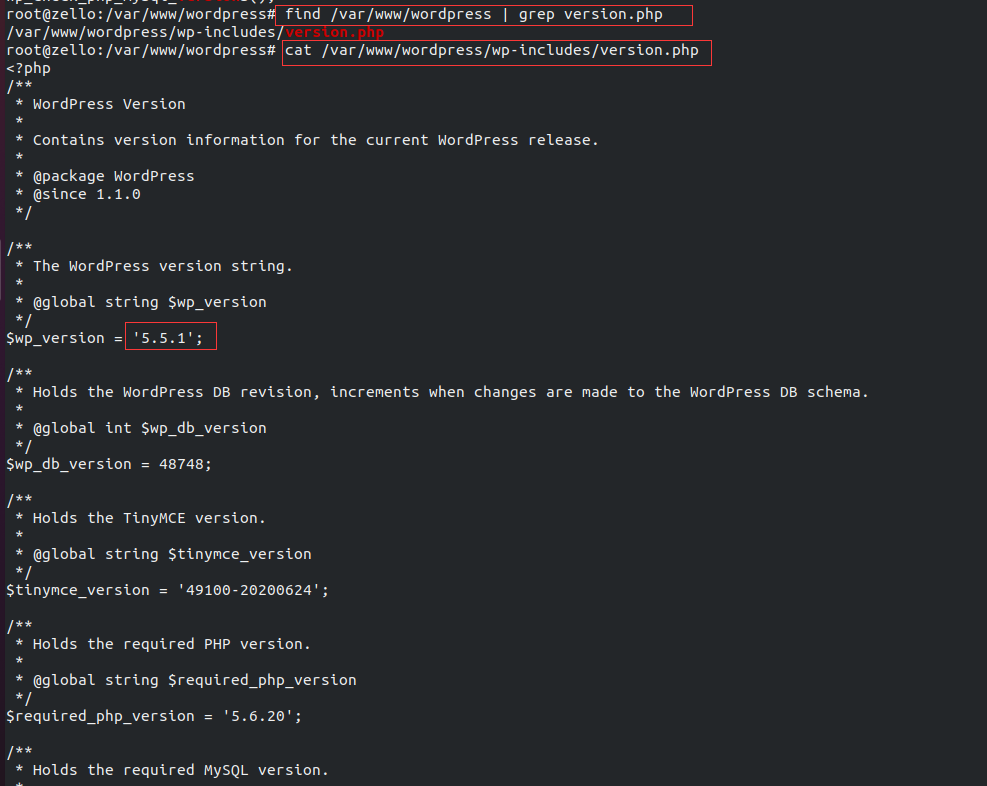

在目錄下查找version.php然后cat得到版本號

find /var/www/wordpress/ | grep version.php

cat /var/www/wordpress/wp-includes/version.php

答案:

5.5.1

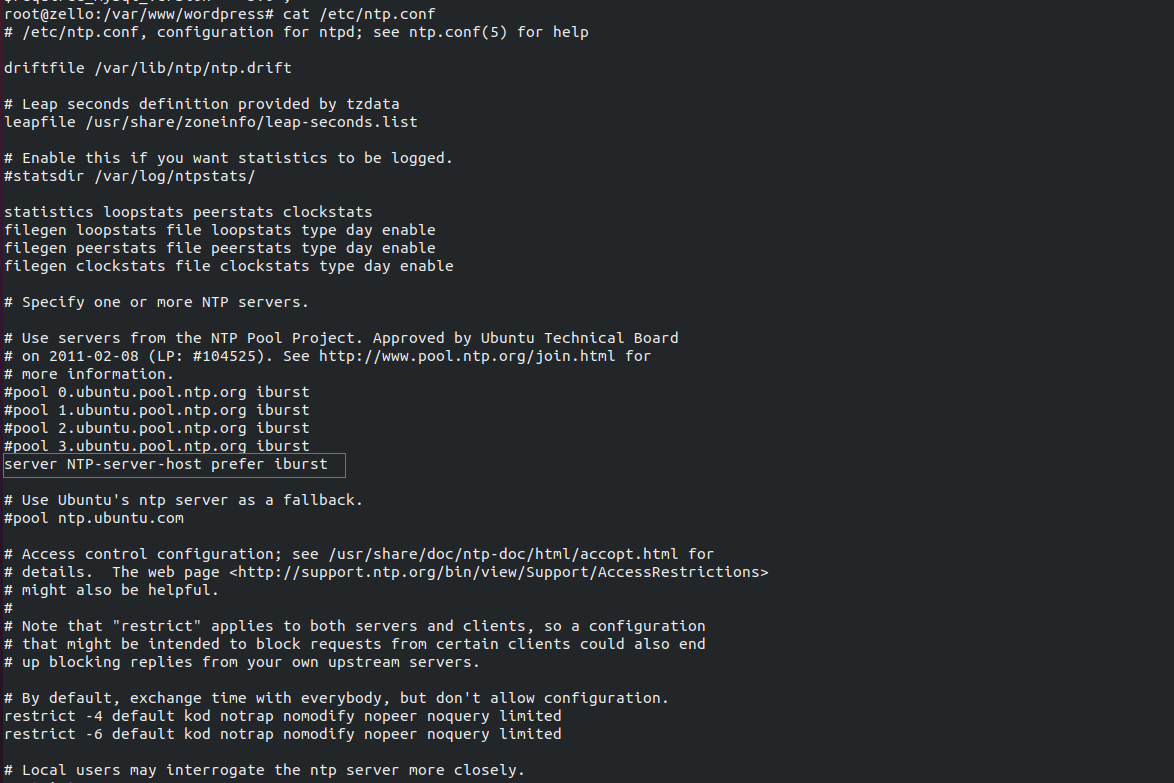

11、Zello服務器與之同步的主機名是甚么?

cat /etc/hosts

也可以查看ntp文件。

cat /etc/ntp.conf

答案:

NTP-server-host

12、Zello服務器的時區是甚么?

timedatectl

或者查看:

cat /etc/timezone

答案:

Asia/Hong Kong

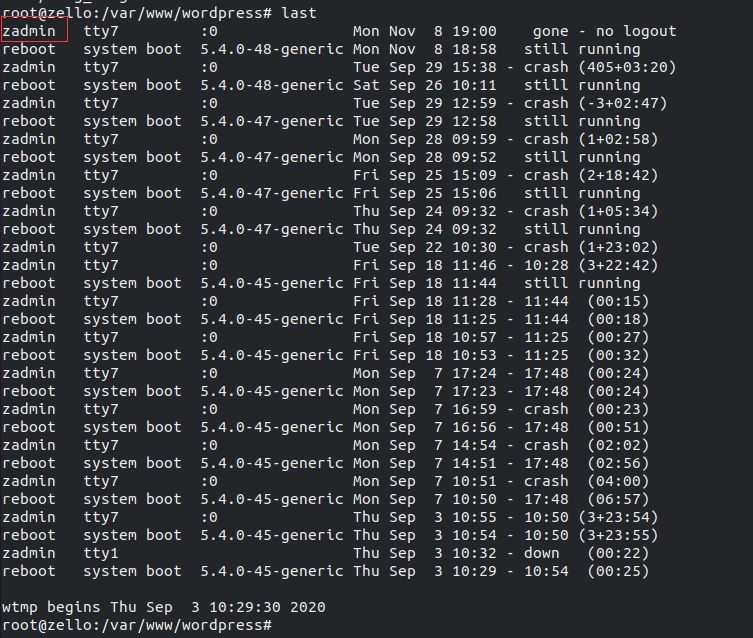

13、有多少個本地用戶已登錄到Zello服務器?

last

答案:

1

14、植入網絡目錄(Webdirectory)的網頁殼層(Web Shell)的哈希值(MD5)是甚么?

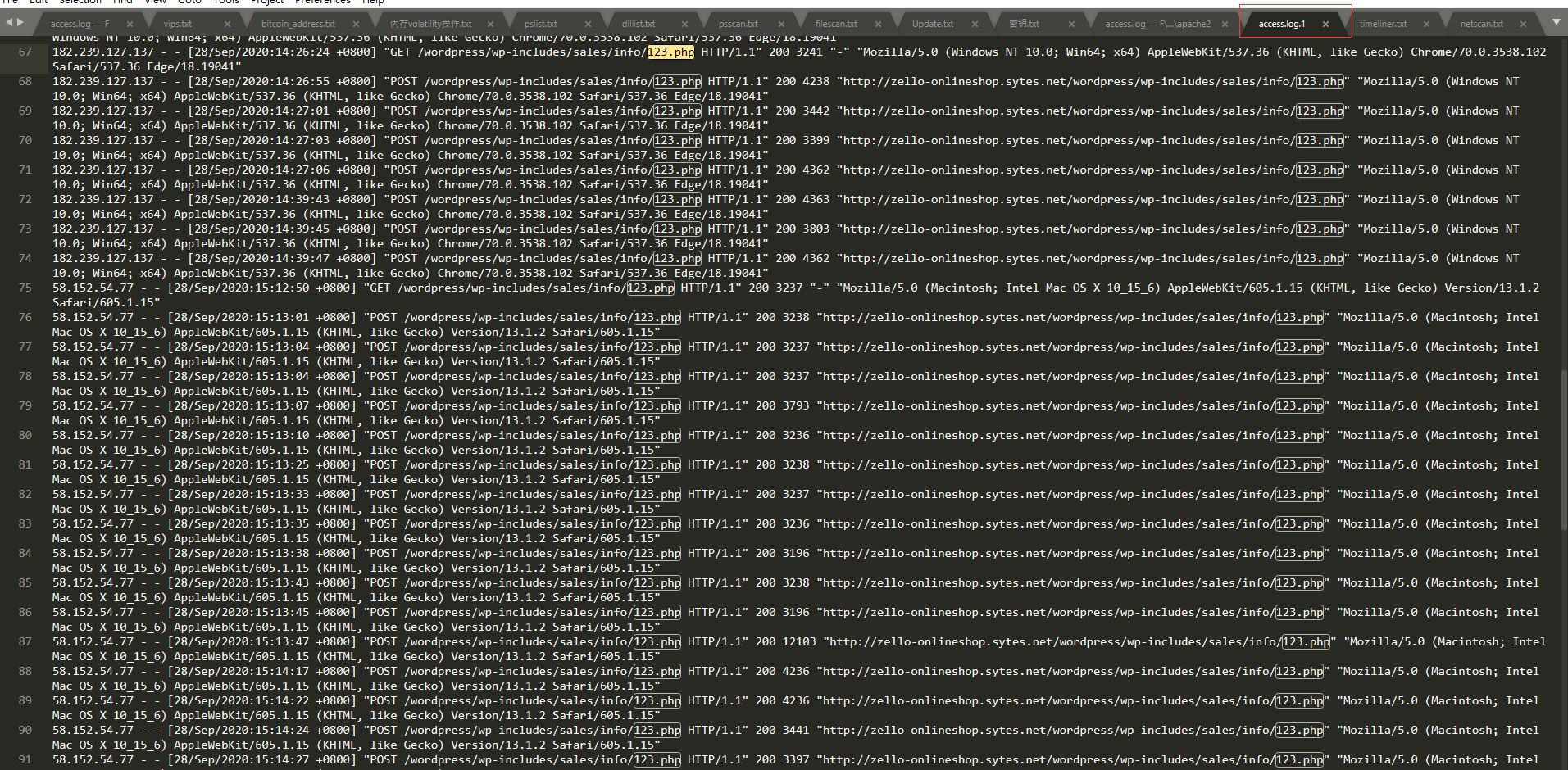

把/var/www文件夾直接導出來,用D盾掃描,找到123.php后門:

同時查看/var/log/access.log.1可以看到123.php,確定123.php為shell文件

答案:

ECFD5B5E56D56C6BBA6E1BAD595BFC0C

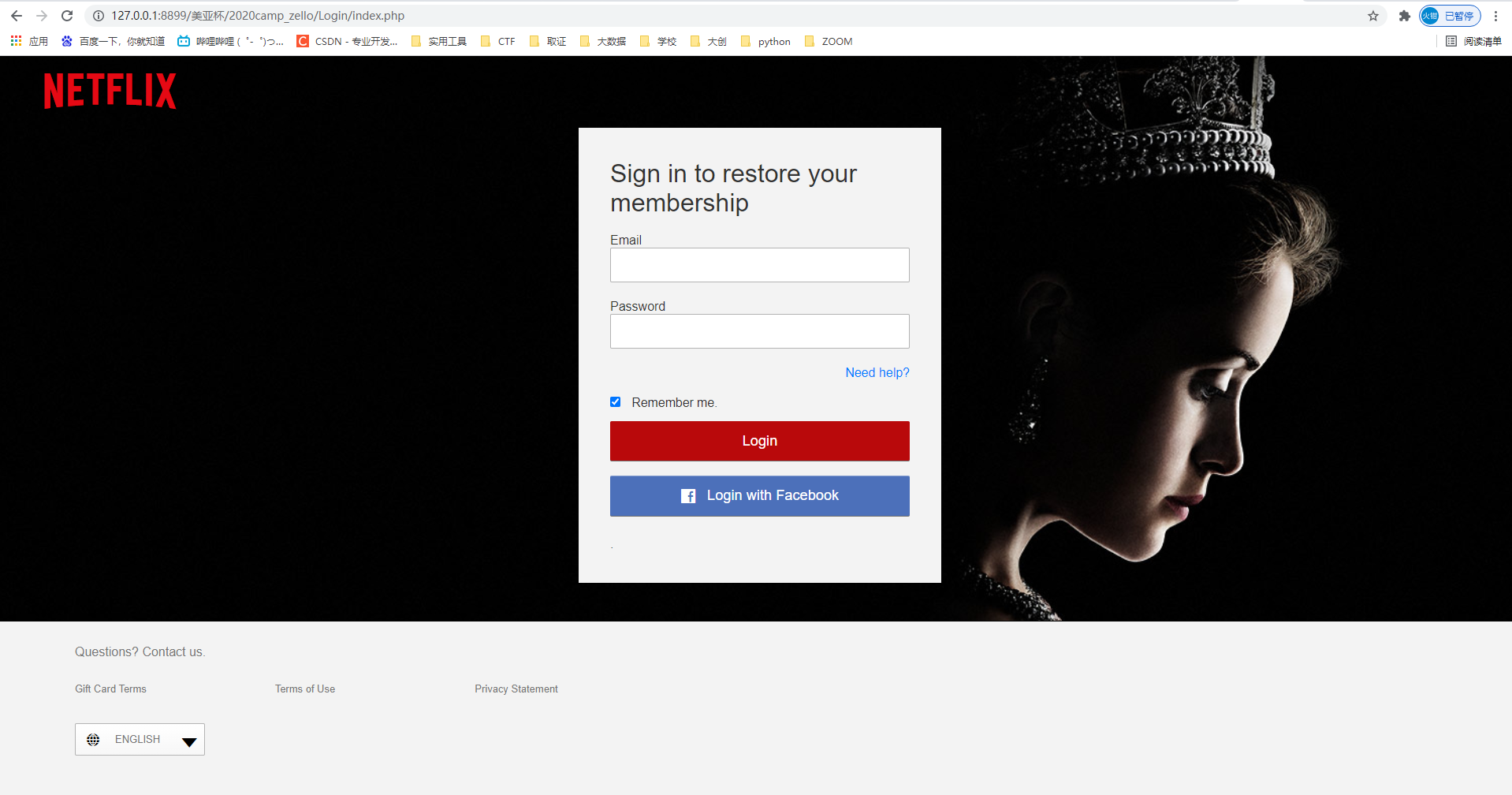

15 、(由於學校給的題目里這題的題號沒加,懶得改了,后面的題號就跟着減一)\var\www\html\wordpress\net\2020\Login\ index.php'有甚么作用?

把index.php導出來,打開小皮,訪問網頁看一下:

可以看到該網頁用來竊取用戶賬號和密碼。

答案:

盜取資料

16、釣魚網站偽裝成甚么網站?

答案:

Netflix

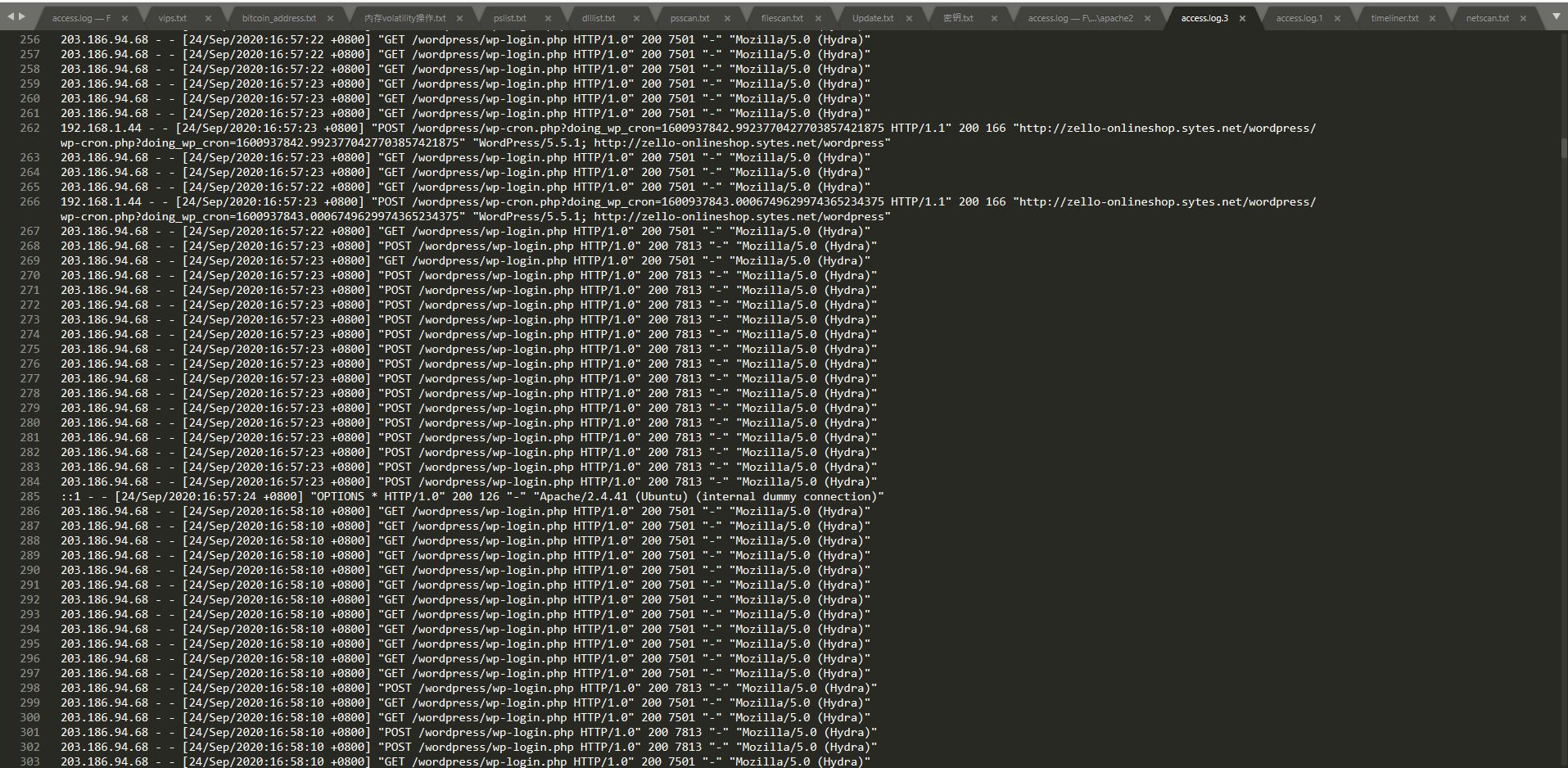

17、下列哪個IP對Zello服務器進行了蠻力攻擊?

解壓日志文件:

gunzip -d /var/log/apache2/access.log.3.gz

或者用火眼導出來用解壓軟件解壓。

查看access.log.3可以看到中間有大量使用Hydra爆破軟件的日志記錄(PS:8個日志把人看傻了):

答案:

203.186.94.68

18、Zello Web服務器的URL是甚么?

cat /etc/hosts或者直接打開仿真的firefox會自動跳轉到該頁面:

答案:

http://zello-onlineshop.sytes.net/

19、LVM2容器的第一個扇區是什么?

取證大師看分區信息,再用扇區512算一下即可。

答案:

2101248

20、Zello服務器中LVM2容器的大小(以字節為單位)是甚么?

答案:

31135367168

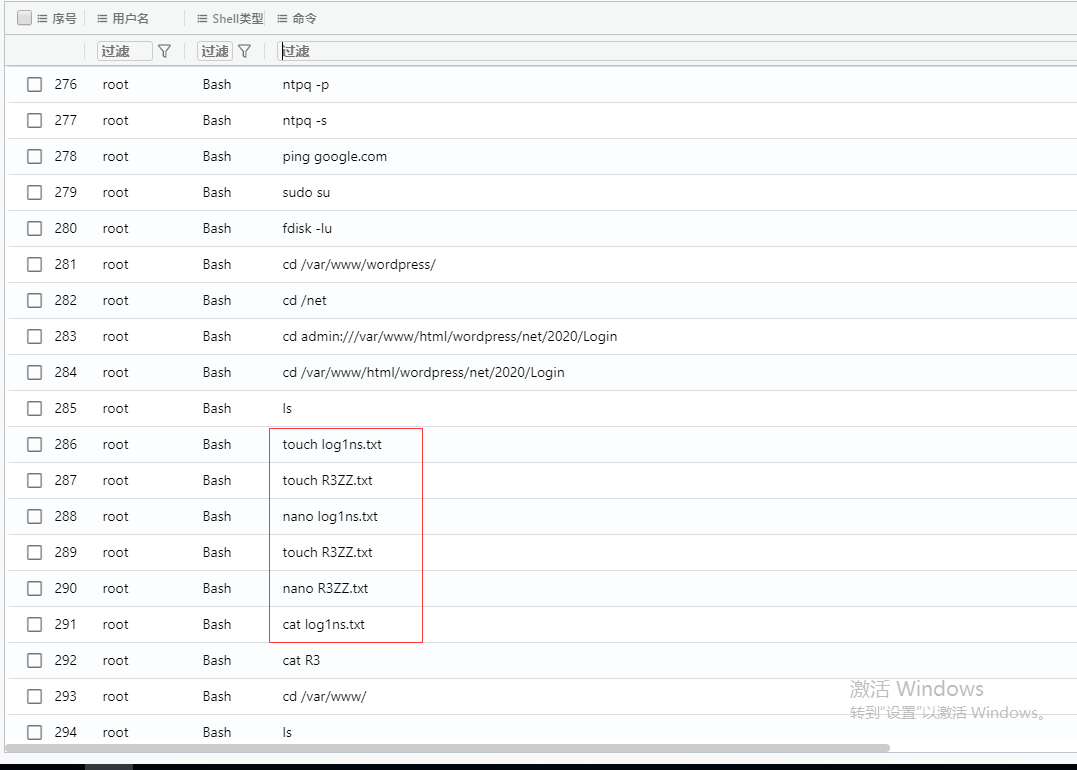

21、在Zello服務器以及Alice的裝置中可以找到甚么共同文件?

Bash可以看到Zello中有R3ZZ.txt。

答案:

R3ZZ.txt

22、2020年8月29日在Xeno服務器中發現的攻擊類型是甚么?

查看access.log,里面一堆POST和GET相同的請求(看了wp才知道還有這種攻擊)

答案:

HTTP GET/POST Flood

23、哪個IP地址在日志中條目數量最多?

把日志拉一下就看到下面基本都是這條IP

答案:

14.102.184.0

24、這個登錄次數最多的IP地址,它訪問最多的是哪個頁面?

每個選項都帶進去搜索,比較匹配次數(比較笨)

嘗試使用log paser lizard(很高效),但不知道為什么總是報"cannot find fields directive"錯誤,很難受

risk.xhtml

25、這個登錄次數最多的IP地址來自哪個國家或地區?

查看Meiya Cup 2020\調查報告\互聯網服務供貨商檢查報告_羅俊傑(Daniel).pdf:

Hong Kong

26、這個登錄次數最多的IP地址,合共有多少次成功登錄?

不知道搜哪個文件,不會做。。

答案:

18

27、除DDoS之外,還可能涉及其他攻擊嗎?

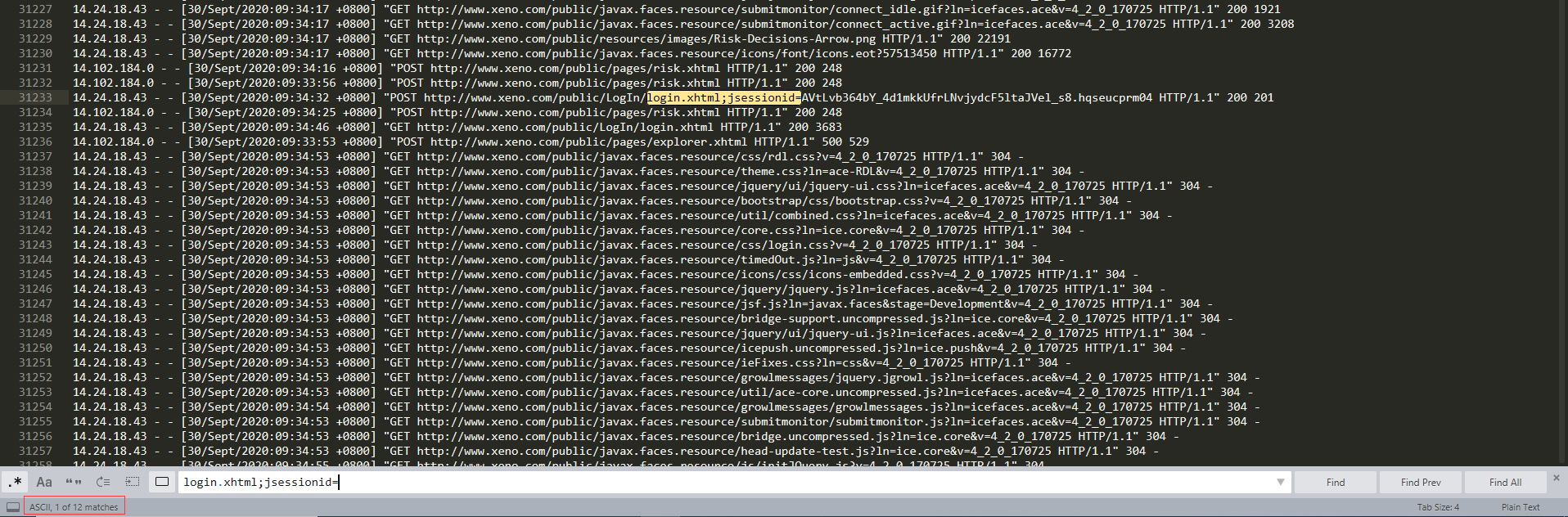

搜索:login,發現有多個login.xhtml;jsessionid= ,每個jsessionid都不同,說明是暴力破解session

答案:

暴力破解攻擊

28、從該網站下載了多少數據?

日志狀態碼后面的數字是服務器與客戶端傳輸的數據大小,單位為字節。

把download對印的14個get請求的傳輸字節總數算了一下,大約為2.5G

答案:

現有資料不足以作推斷

29.Bob路由器的型號是甚么?

TL - WR740N

30.Bob家的IP地址是甚么?

27.111.174.91

31.使用路由器的裝置的Mac地址是甚么- Alice?

這題沒找到答案

31、32、33需要推斷身份,在個人賽我們已經知道Bob和Cole是Boss,

Bob的路由器日志

Bob家路由器的MAC——A4:4E:EC:24:00(Bigboss)

從日志可以看出Cole是去過Bob家的,所以Cole肯定是另一個Boss——Moving Boss(38:48:4C:17:9A:OC)

Alice的我還沒找到

32.使用路由器的裝置的Mac地址是甚么- Cole?

38:48:4C:17:9A:OC

33.誰到訪過Bob的家?

Alice 及 Cole

雖然31不會,但是從31題可以看出,Alice是在9月28號用過這個路由器的,所以Alice和Cole都來過

34.他們甚么時候去過Bob的家?

2020/9/28

35.Bob的筆記本計算機的哈希值(SHA-1)是甚么?

5DF01AC2194A74804DEB0F7332532D39711C5770

36.筆記本計算機中安裝了甚么電子郵件程序?

Super Email Sender

選項中只有Super Email Sender

37.網絡釣魚電子郵件的接收者是儲存在甚么文件?

NETFLIX.htm.dump

38.在Bob的筆記本, 有什么可疑APK及其功能?

檢查虛擬貨幣的價格

看到一堆APK,一個個裝進去分析吧

思路可以從40題的題目入手(團隊賽就是這樣,要縱觀全局,一道題卡住了就看看別的題)

我們找到一個APP——bitcoin_ticker(mytracker.apk),他里面有Bitlocker密鑰和恢復密鑰

39.該可疑APK 從什么網站獲取資料?

https://rest.coinapi.io/v1/exchangerate

直接暴力搜索

grep "rest.coinapi.io" ./ -nr

strings ./lib/arm64-v8a/libapp.so | grep "rest.coinapi.io"\n

40.上述APK中發現的Bitlocker密鑰是甚么?

741852963

41.網絡釣魚網站的網頁寄存的網站地址是甚么?

http://zello-onlineshop.sytes.net/wordpress/net/2020/Login/

42.Bob的桌上計算機的哈希值(SHA-256)是甚么?

86C740D5FB096A18CC419AF74D7A55389F28D7F8E1CE6FABD17371E66E1C2673

打開Desktop.E01的鏡像

但是有個分區被BitLocker加密了,BitLocker密鑰沒用,直接用恢復密鑰即可解密成功

仿真

43.Bob的桌上計算機的安裝時間是幾點?(本地時間)

2020/9/15 3:40:00

44.Bob桌上計算機內發現的網絡釣魚腳本是甚么?(某些字符被刻意用*遮蓋)

i*t*r.zip (inter.zip)

給仿真的系統整個Everything,爽搜

45.該網絡釣魚腳本的功能是甚么?

收集個人數據

inter.zip解壓

PHP代碼審下

收集IP和地區

46.在Bob iphone, 與Alice和Cole通訊記錄的完整路徑是甚么?

File List\User File List\Applications/Group/group.net.WhatsApp.shared/ChatStorage.sqlite

Table:ZWAMESSAGE(ZCHATSESSION:4)

首先,在udf配置文件能找到備份密碼1234

與Alice和Cole的談話都在85263762546@s.whatsapp.net群組中

導出來連接sqlite,85263762546@s.whatsapp.net 的 ZCHATSESSION=4

47.Bob的iPhone的蘋果ID是甚么?

bobcheung123@gmail.com

48.Bob的iPhone的IMEI是甚么?

13421004458835

49.Bob iPhone的時區設置是甚么?

UTC +8

grep搜下

香港時區

50.文件“ VIP.txt”的完整路徑是甚么?

Bob/mobile/Containers/Shared/AppGroup/group.net.whatsapp.WhatsApp.shared/Message/Media/85262547937-1600392878@g.us/c/5/c56255d0-a407-4341-afef-7bf5accc52f0.txt

火眼全局搜索

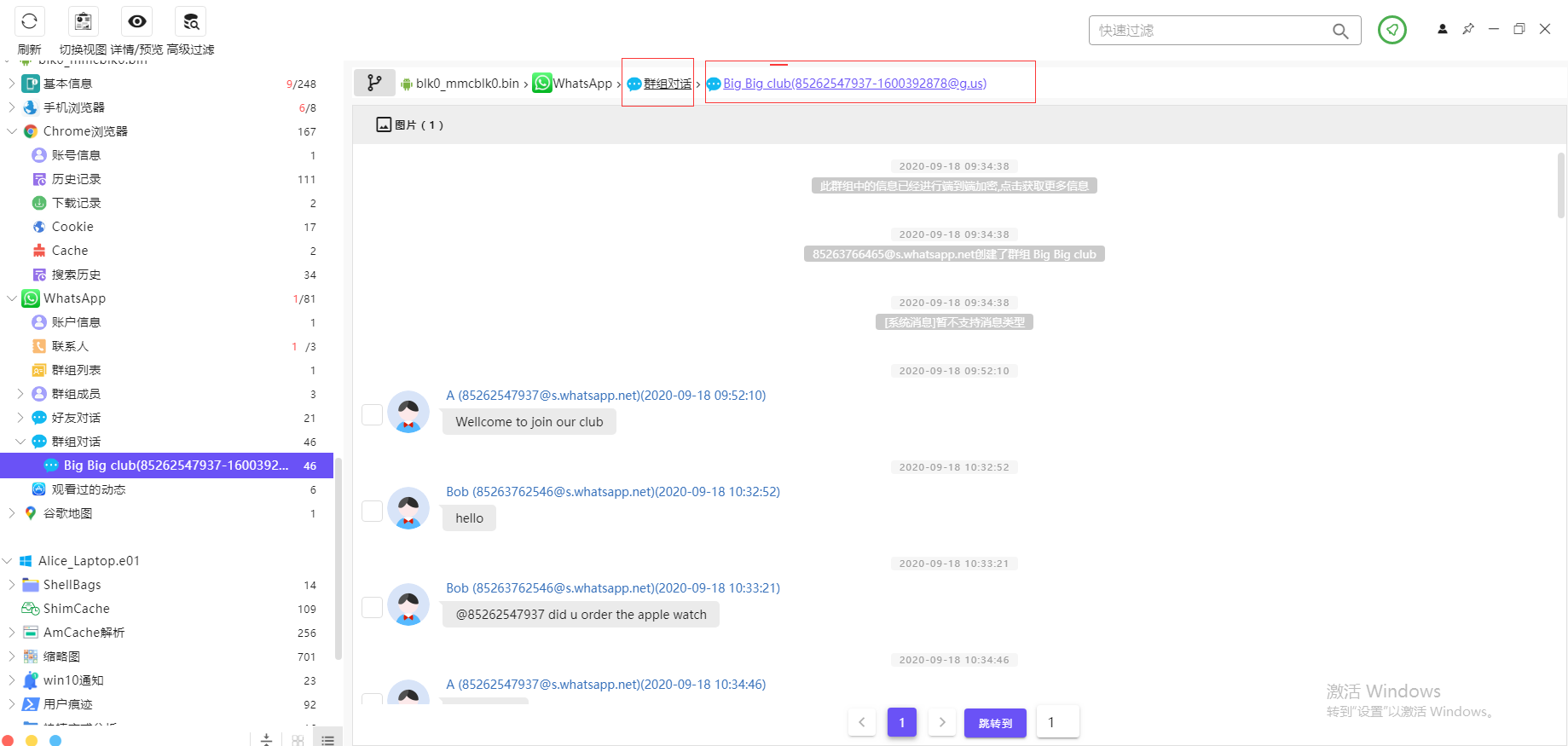

50.在Bob iphone, 誰是“ 85262547937-1600392878@g.us”的聊天群組中的管理員?

Alice

聊天記錄推斷

52.“85262547937-1600392878@g.us”聊天群組中有多少個附件?

4個

53.Bob iPhone的Airdrop ID是甚么?

火眼取不出來

54.Bob的iPhone的操作系統版本是甚么?

55.Bob在2020-09-17的1451時訪問的連結是甚么?(UTC + 0)

https://www.softwaretestinghelp.com/ddos-attack-tools/amp/ (Title:8 Best DDoS Attack Tools (Free DDoS Tool Of The Year 2020))

2020-09-17的2051歷史記錄

56.Bob的Samsung S2的Android ID是甚么?

72af229d1da3b3cd

火眼全局搜索“Android ID”

57.Bob的Samsung S2的操作系統版本是甚么?

4.1.2

58.Bob Samsung S2的時區設置是甚么?

Asia/Hong_Kong

59.“ bitcoin.PNG”的儲存位置是甚么?

userdata (ExtX)/Root/media/DCIM/

60.bitcoin.PNG的哈希值(SHA-256)是甚么?

479AADBA030B9F1B0165760881EAEED48330CB3DCCC807FE482985A8370B0D5B

61.Bob的Samsung S2的wifi mac地址是甚么?

60:21:C0:4B:75:11

mac.info

62.“ userdata(ExtX)/ Root / media / Download / APK Testing”中的有多少APK檔?

10

63.Messagesecure.apk的哈希值(SHA-256)是甚么?

ae572eb1a59e9a8dc25ad02c15761532658747979e63ad356ec5b9c1f623b4bf

64.私鑰已在bitcoin.PNG中加密。私鑰是甚么?

KzZUc6yaEjPd7NgBBRz9yUAf447Ei74K8rwuxoia8paBjzDNNpqG

發現是用這個App解密的,密鑰Aa654321

65.apk文件“ flash_chat”的哈希值(SHA-256)是甚么?

041a731249fa7bbaebd88651e0f5d2c4c3069c6ff8924b80579a2b160e387340

這個題要去Alice的手機找的,全局搜索,只有這個是完整的apk

算一下SHA-256

66.哪個文件包含“ flash_chat”聊天記錄?

B

67.從“ flash_chat”找到的Bob的Windows密碼是甚么?(某些字符被刻意用*遮蓋)

112233

navicat連接上題的sqlite

68.消息的消息號碼(Message ID)是甚么?

0x04CM9o69pmKByxwnRj

剛才消息的ID,同一行

69.“ flash_chat”消息ID“ aGqBnI5Bxutv24SQvrBL”中的密碼是甚么?(某些字符被刻意用*遮蓋)

helloworld

直接找aGqBnI5Bxutv24SQvrBL的消息ID

helloworld

70.從Bob iMAC 桌面名為Wallet.dat 的檔案中可以取得以下那一個比特幣地址?(某些字符被刻意用*遮蓋)

3KHtnfnLp7P8Vu7EA4uUJzkngnXxGMZWwo

可以把Wallet.dat放Winhex里正則搜索,或者把MAC中bitcoin的軟件下到本地也可以跑出來

71.從Wallet.dat檔案中取得的比特幣地址,那一個有接收及傳送過比特幣?(某些字符被刻意用*遮蓋)

3HeQp9c74rqN6ymzGwr9JB7z8CPaX2458w

可以從https://www.blockchain.com/地址查詢驗證

72.以下那一個比特幣接收或傳送交易的哈希值與上述的比特幣地址有直接關系?(某些字符被刻意用*遮蓋)

1f9f0f61e1b80cc1086445c4d9159a8ec9bde6500e2850fc134860b82c97288e

73.上述的比特幣交易中所涉及多少比特幣?

0.01455279BTC

74.Bob iMac數據磁盤的哈希值(SHA-256)是甚么?

F83929D4217939E37A4408FAE745363A4635A18CB0EE2E29771449E86F8BD7E7.

75、Cole桌上計算機的哈希值(SHA-1)是甚么?

答案:

0D00A8A853B9001A9FC7BF89D9FBBA790C065CE2

76、Cole桌上計算機的用戶名是甚么?

答案:

COLE

77、在Cole的桌上計算機中發現了多少潛在的受害者?

打開文件C:/secrets/vips.txt可以看到

答案:

200

78、潛在受害者的數據被儲存在哪里?(某些字符被刻意用*遮蓋)

答案:

Partition 3\secrets\vips.txt

79、預設瀏覽器何時安裝?

仿真右鍵edge快捷鍵,查看內容

答案:

2019-12-07

80、Cole桌上計算機上預設安裝了甚么瀏覽器?

答案:

Internet Explorer

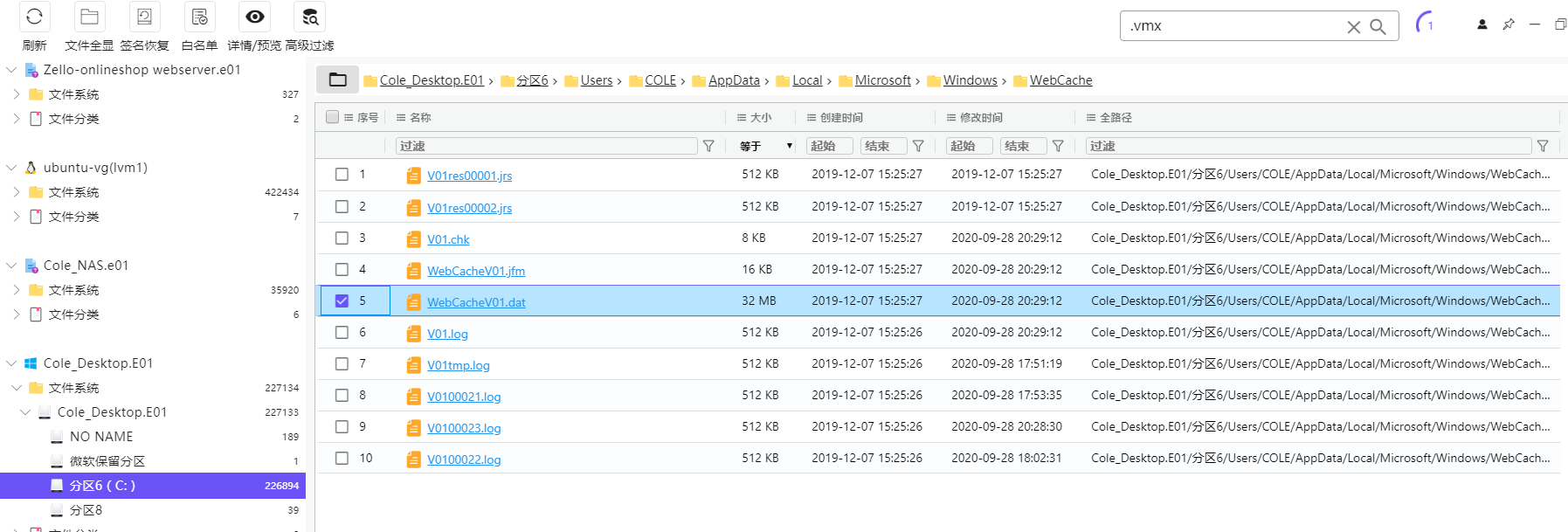

81、上述儲存瀏覽記錄的默認瀏覽器,該文件檔案的類型是什么?

用火眼查看Edge歷史記錄,然后右鍵跳轉到源文件:

答案:

dat

82、入侵Zello的證據文件是甚么?

證據文件包括瀏覽記錄

答案:

WebCacheV01.dat

83、受感染網站的網址是什么?

(感覺像是前面服務器的題目亂入)

答案:

http://zello-onlineshop.sytes.net

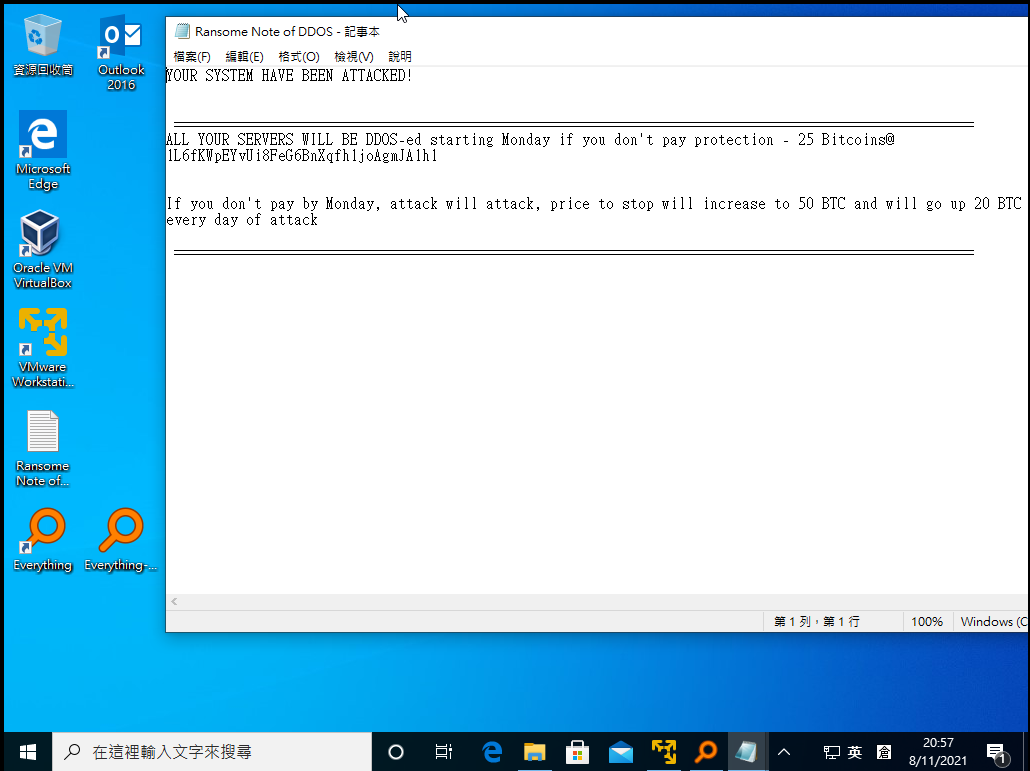

84、Cole桌上計算機上的DDoS勒索字條是甚么?(某些字符被刻意用*遮蓋)

仿真桌面上可以看到

答案:

Ransome Note of DDOS.txt

85、在Cole桌上計算機上發現的DDoS勒索字條中,比特幣錢包地址是甚么?

答案:

1L6fKWpEYvUi8FeG6BnXqfh1joAgmJA1h1

86、Cole筆記本計算機的哈希值(SHA-1)是甚么?

答案:

9CD259C89F2C5E6A2E02CFF13DBD61E423B82EF5

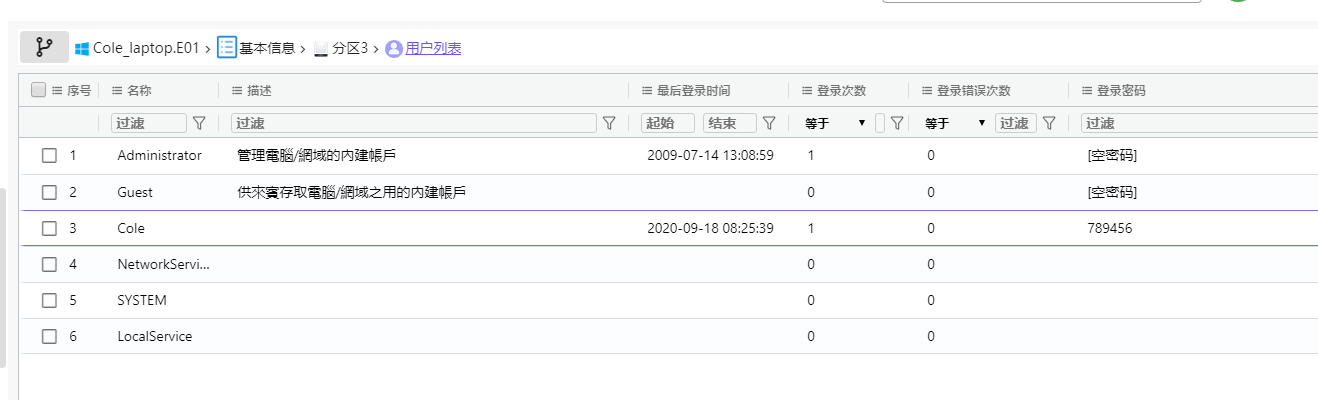

87、Cole筆記本計算機有多少個用戶帳戶?

分析看一下:

答案:

3

88、當前登錄用戶帳戶的用戶名是甚么?

仿真登錄

答案:

Cole

89、在Cole筆記本的隨機存取記憶體中, 是甚么Windows配置文件?

有些低版本的volatility在下面96題的dlllist里無法解析出應有的dll文件,這里分享一下個人用的volatility以及bench:百度網盤鏈接 提取碼:luks

cmd:

volatility.exe -f F:\美亞杯\美亞杯-2020\camp\cole導出\coleramdump.mem imageinfo

答案:

Win7SP1x64

90、用戶密碼的前5個字符是甚么?

火眼仿真可以直接看到

答案:

78945

91、計算機中可疑的txt文件的名稱是甚么?

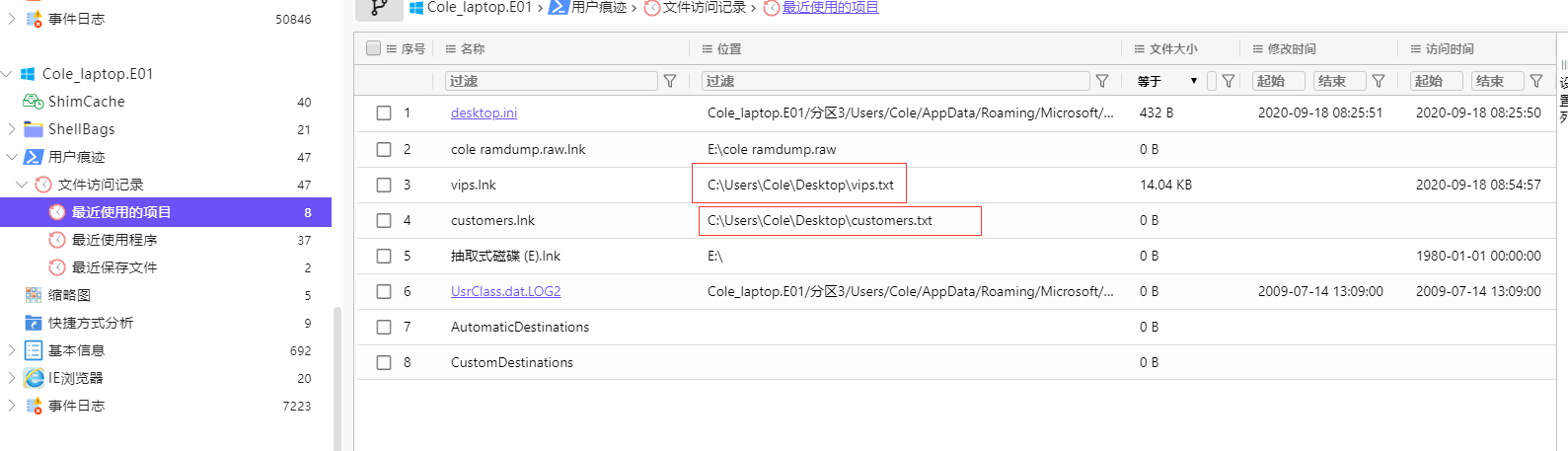

查看最近打開文檔(個人覺得costomer.txt也蠻可疑的,不過被刪了)

答案:

vips.txt

92、可疑txt文件曾經出現在哪個路徑?

答案:

C:/Users/Cole/Desktop/

93、是否有任何證據表明該文件已執行?

答案:

是的,因為在Cole \ AppData \ Roaming \ Microsoft \ Windows \ Recent \中找到了與此文件相關的lnk文件

94、以下哪個與上述可疑txt文件相關的發現是正確的?

發現costomer.txt和vips.txt,但對於costomer.txt火眼和取證大師都無法顯示創建時間,乃正哥 是看$extend/$UsnJrnl里的$J查看的,但取證大師和火眼都顯示該文件夾為空,沒有X-Ways。。。就盲猜了

答案:

在創建可疑txt文件之后,創建/訪問了另一個txt文件

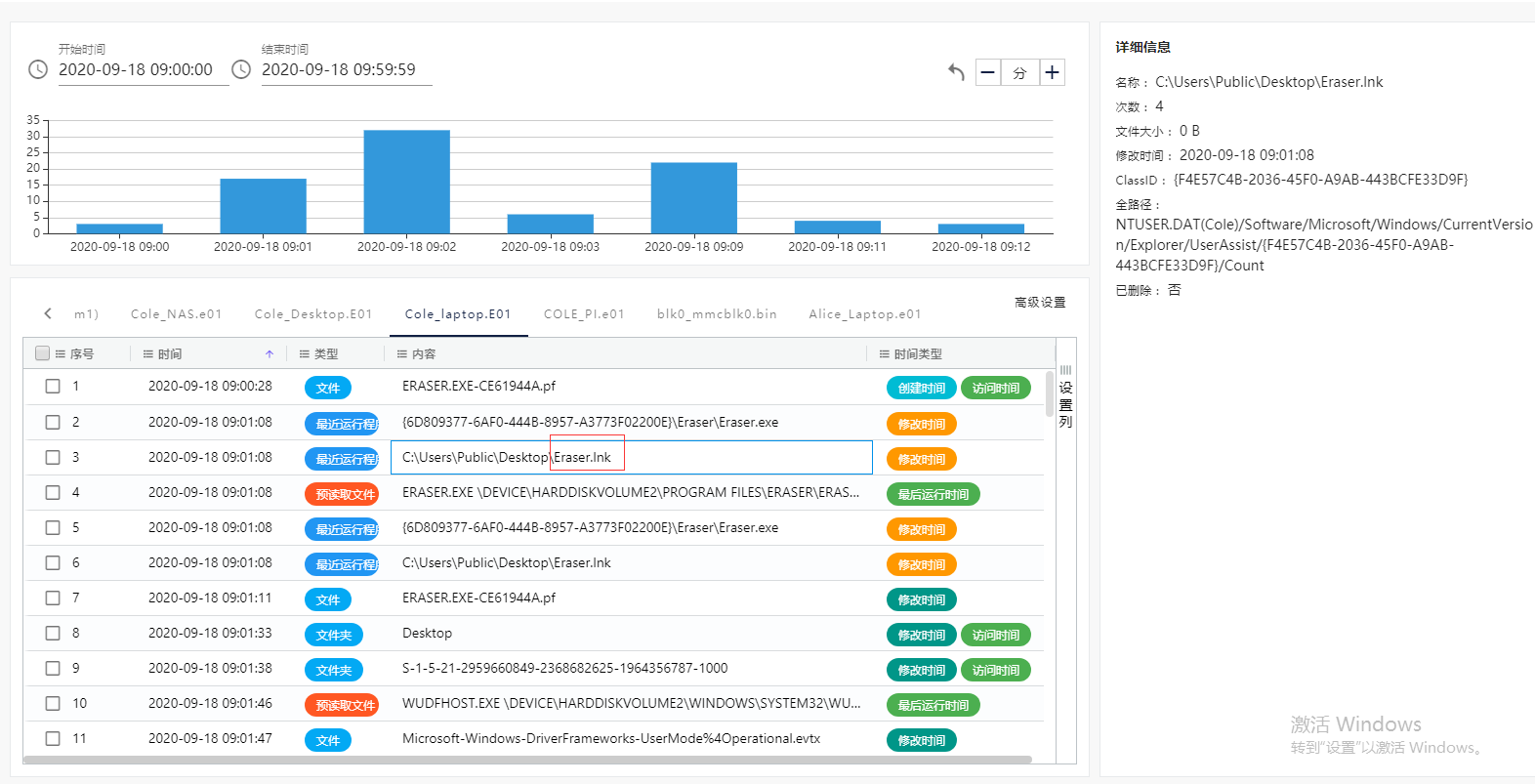

95、根據系統時間,Cole在2020-09-18 01:01:08 UTC + 0000左右用筆記本計算機做了甚么?

注意使用的UTC+0000,火眼里時間得要再加8h

火眼時間線可以看到這個時間他調用了Eraser.exe進程

答案:

他刪除了一些文件

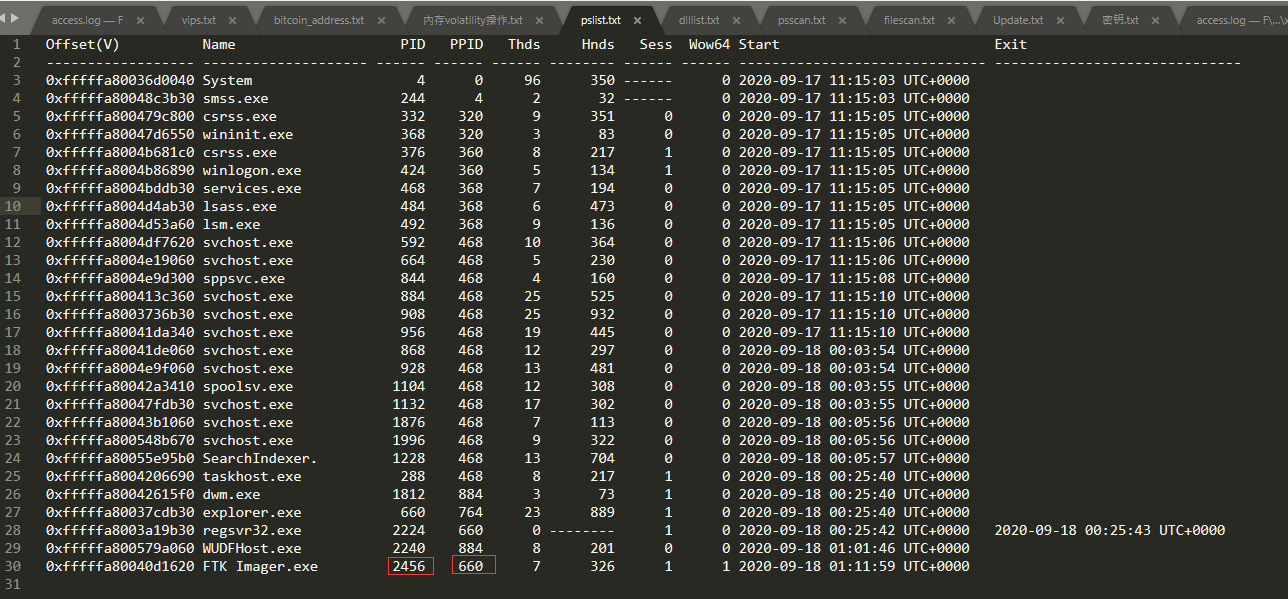

96、FTK Imager.exe的PID是甚么?

volatility.exe -f F:\美亞杯\美亞杯-2020\camp\cole導出\coleramdump.mem --profile=Win7SP1x64 pslist

答案:

2456

97、FTK Imager.exe的父應用程序是甚么?

PPID為父進程ID

答案:

660

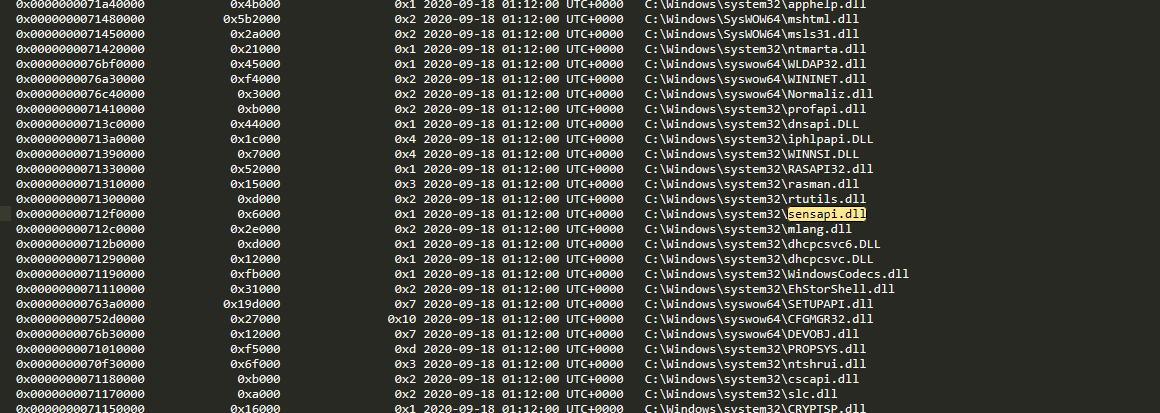

98、FTK Imager.exe使用甚么DLL?

volatility.exe -f F:\美亞杯\美亞杯-2020\camp\cole導出\coleramdump.mem --profile=Win7SP1x64 dlllist

拖到最下面

答案:

sensapi.dll

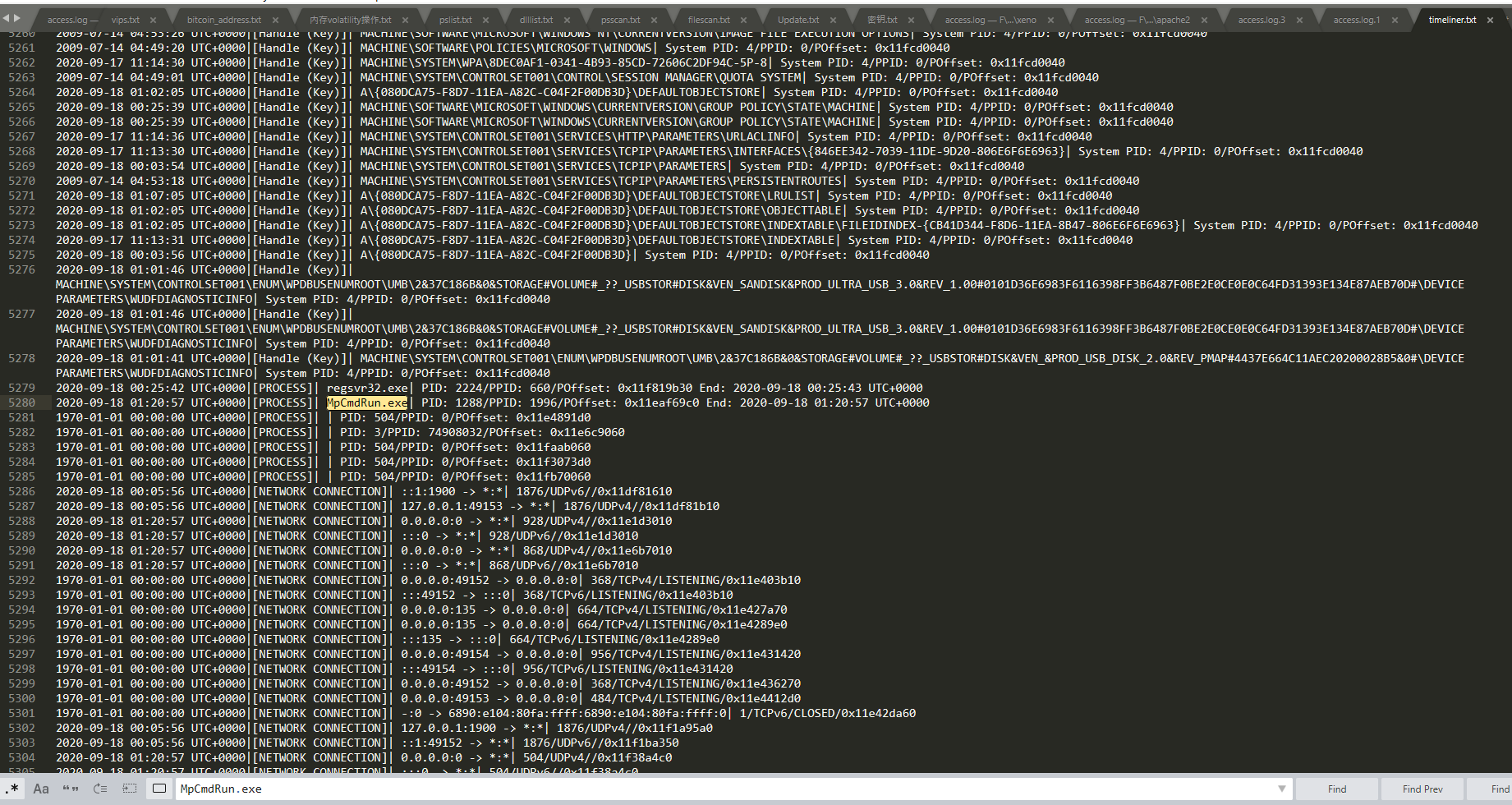

99、MpCmdRun.exe的PID是甚么?

volatility.exe -f F:\美亞杯\美亞杯-2020\camp\cole導出\coleramdump.mem --profile=Win7SP1x64 psscan

psscan命令可以看到隱藏進程MpCMdRun.exe,而pslist看不到

答案:

1288

100、以下哪個與MpCmdRun.exe相關的項目是正確?

看psscan內容

或者也可以用timeliner:

volatility.exe -f F:\美亞杯\美亞杯-2020\camp\cole導出\coleramdump.mem --profile=Win7SP1x64 timeliner

搜索進程名稱即可

答案:

該過程於2020-09-18 01:20:57 UTC + 0000終止

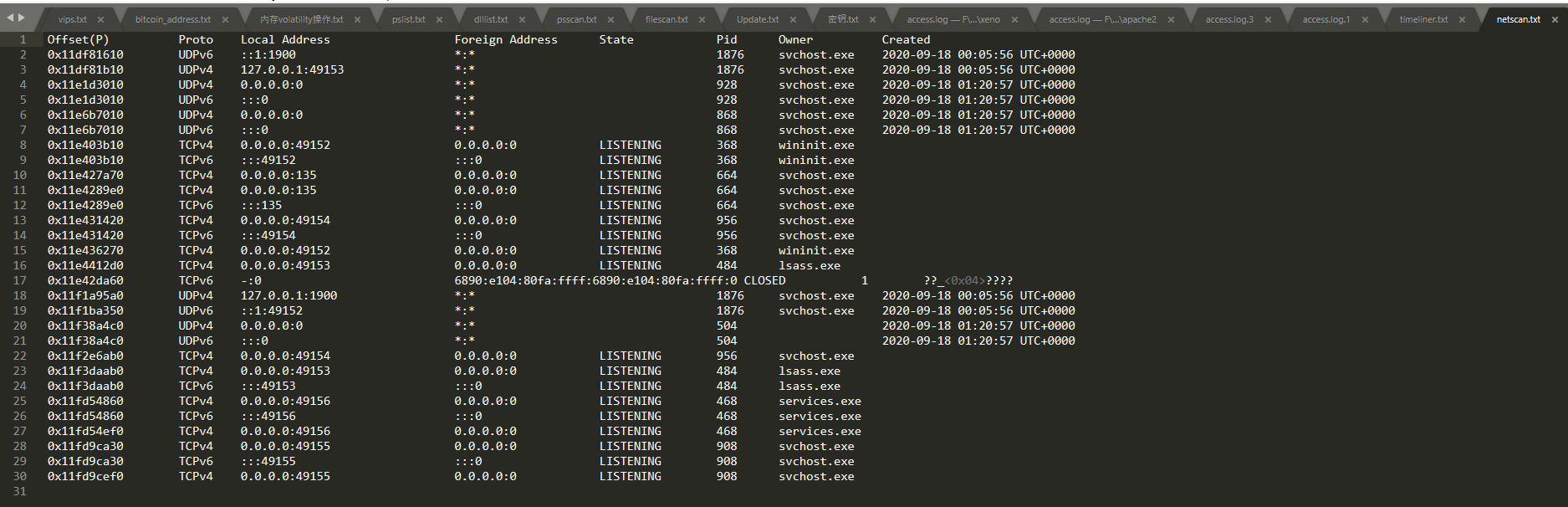

101、上次啟動后,筆記本計算機連接的外部IP是甚么?

netscan發現都是內部地址

volatility.exe -f F:\美亞杯\美亞杯-2020\camp\cole導出\coleramdump.mem --profile=Win7SP1x64 netscan

答案:

未連接/未連接到任何外部IP

102、上次啟動后,筆記本計算機連接的網絡驅動器路徑是甚么?

見上題

答案:

未連接/未連接到任何外部IP

103、一位客戶有一封電子郵件mb@ms.z.**.tw,可以在Cole的筆記本計算機中找到此數據嗎? (某些字符被故意用*遮蓋)

取證大師找不到,數據恢復也找不到這個郵件,只能先放了

答案:

是

104、收到上述電子郵件的客戶名稱是甚么?

105、屬於上述客戶的電話號碼是甚么? (某些字符被故意用*遮蓋)

106、上述客戶可能居住的區域是甚么?

107、Cole的PI的哈希值(SHA-256)是甚么?

答案:

EABC9BECCFA67E825864EBAB7B503EEC293C6209CDC931016D2F1D081F7C0556

108、Cole PI 裝置的操作系統是甚么?

答案:

Ubuntu24

109、操作系統是甚么版本?

答案:

20.04.1 LTS (Focal Fossa)

110、裝置的文件系統是甚么?

答案:

Ext 4

111、操作系統的時區是甚么?

查看/etc/timezone

Asia/Shanghai

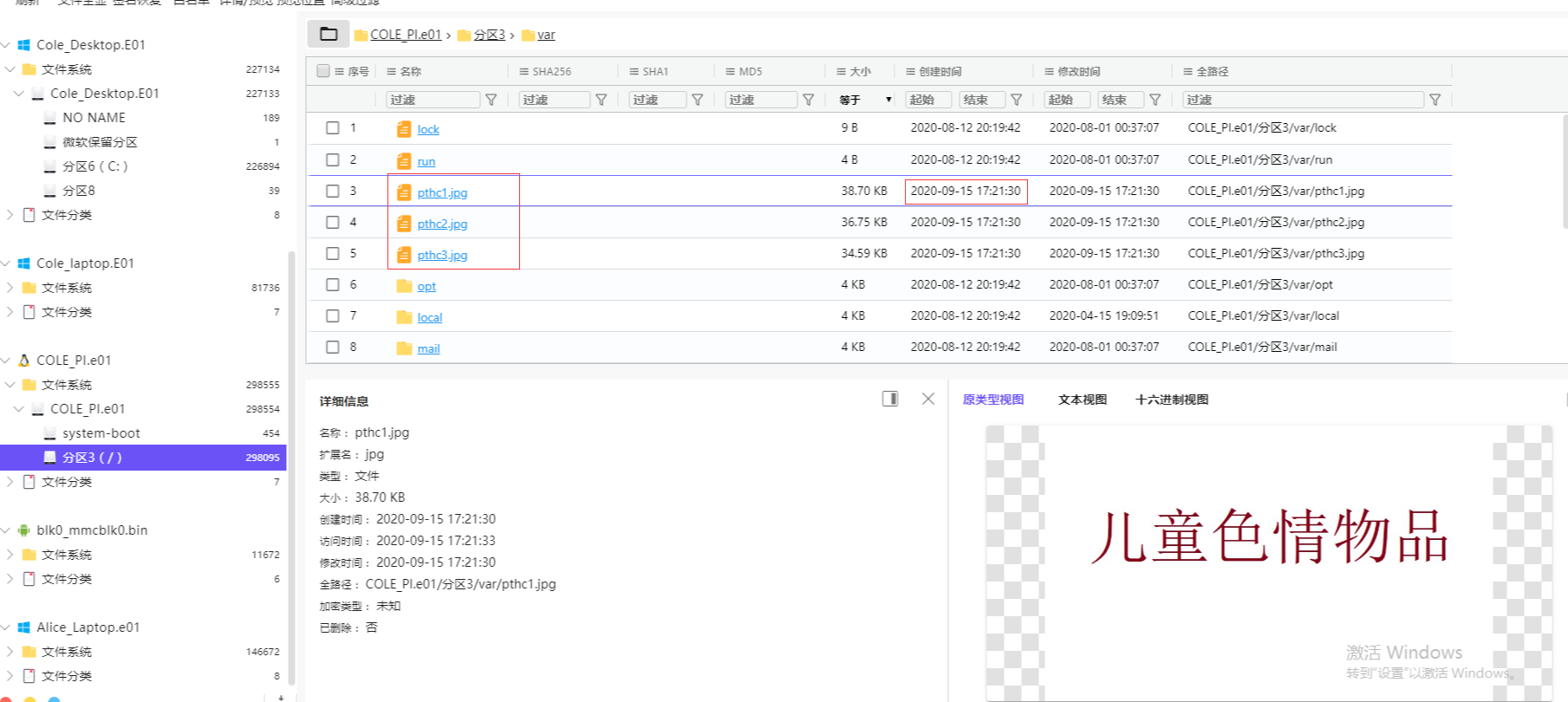

112、哪個文件包含兒童色情物品內容?(某些字符被故意用*遮蓋)

查看bash_history:

cp '/media/user/D260-8BA9/pthc1.jpg' '/media/user/D260-8BA9/pthc2.jpg' '/media/user/D260-8BA9/pthc3.jpg' /var

答案:

"Partition 2*r\ptc1.jpg,Partition 2*r\ptc2.jpg,Partition 2*r\ptc3.jpg"

113、Cole PI裝置中的兒童色情物品的創建時間是甚么?

答案:

2020/09/15 17:21

114、Cole NAS的哈希值(SHA-256)是甚么?

答案:

5B79890D90B661183F6849469FA2042D103D629A6BC9A4304E39B13C019D2871

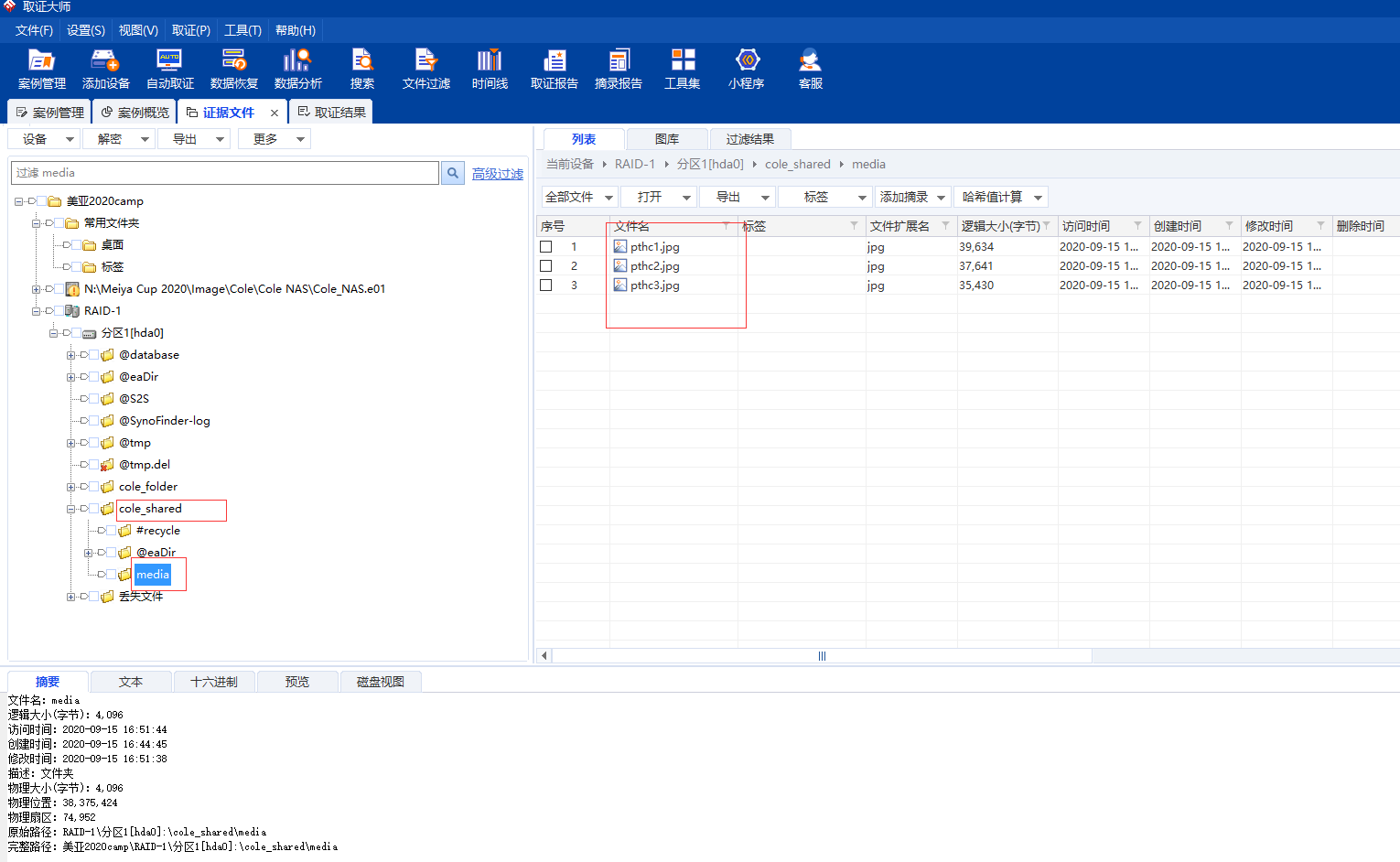

115、兒童色情數據存放在哪里?

取證大師會自動恢復動態磁盤,有一個RAID-1,火眼目前分析不出來

答案:

Partition 3\cole-shared\media

116、設備中現有多少兒童色情數據?

答案:

3

117、Cole NAS裝置中的兒童色情物品的創建時間是甚么?

答案:

2020/09/15 16:51

118、在Cole手機, 谷歌的用戶個人資料是甚么?

火眼分析(正確的手機bin文件在補充文件里)查看Chrome瀏覽器賬號信息即可

答案:

colefung909@gmail.com

119、Cole的手機上有社交媒體帳戶嗎?如有,那是甚么?

WhatsApp賬戶信息

答案:

85263766465@s.whatsapp.net

120、Cole與Bob和Alice在同一個小組中進行過交流嗎?它是甚么?

答案:

是的,在whatsapp組ID中的群聊消息:85262547937-1600392878@g.us

121、Cole手機的Android ID是甚么?

美亞手機大師V4Bob的解析出來了,Cole的卻沒解析出來。火眼全局搜索,搜索 android id 也沒搜到

想要用盤古石嗚嗚

答案:

626a98cb2bb965ec

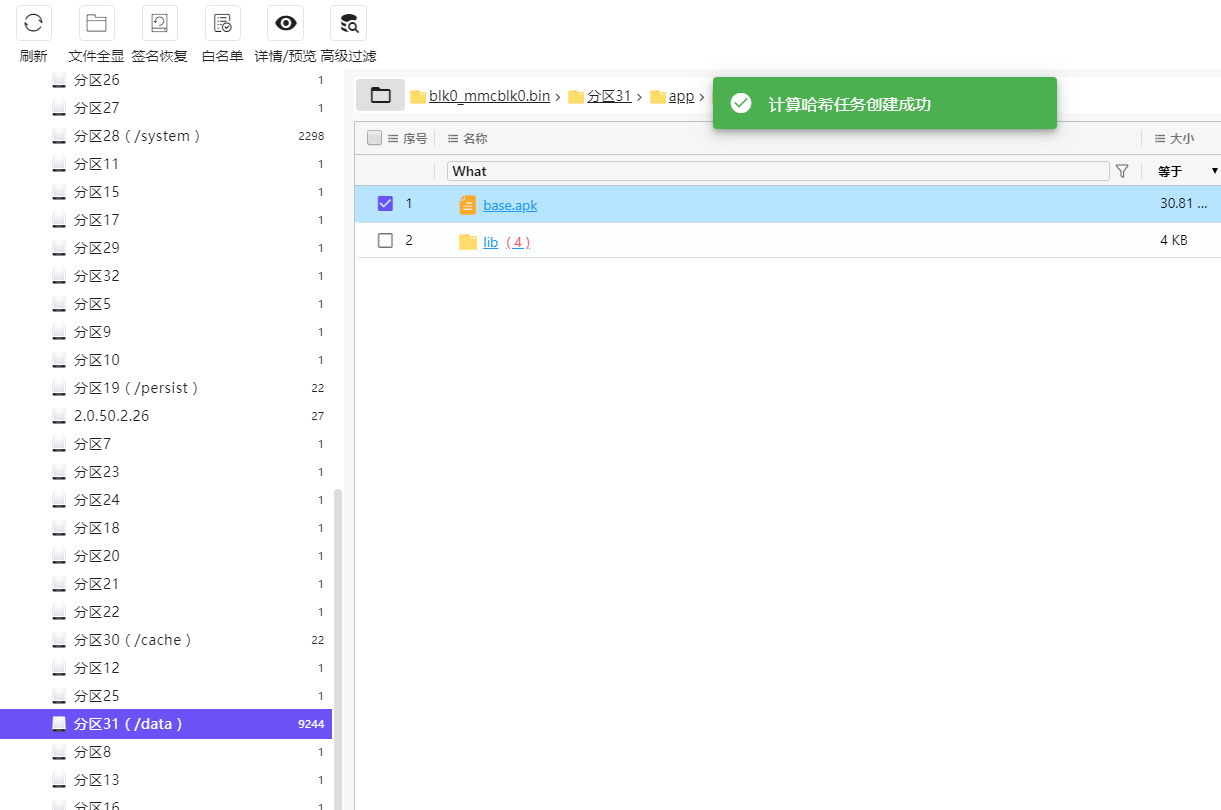

122、已安裝的WhatsApp APK文件的哈希值(SHA-256)是甚么?

查看分區31/app/,搜索Whatsapp,然后計算文件夾內的apk

答案:

B31806FA2CCE80923DE8646F835B72D1FB06A97343A5B7242BC3972627C78E1B

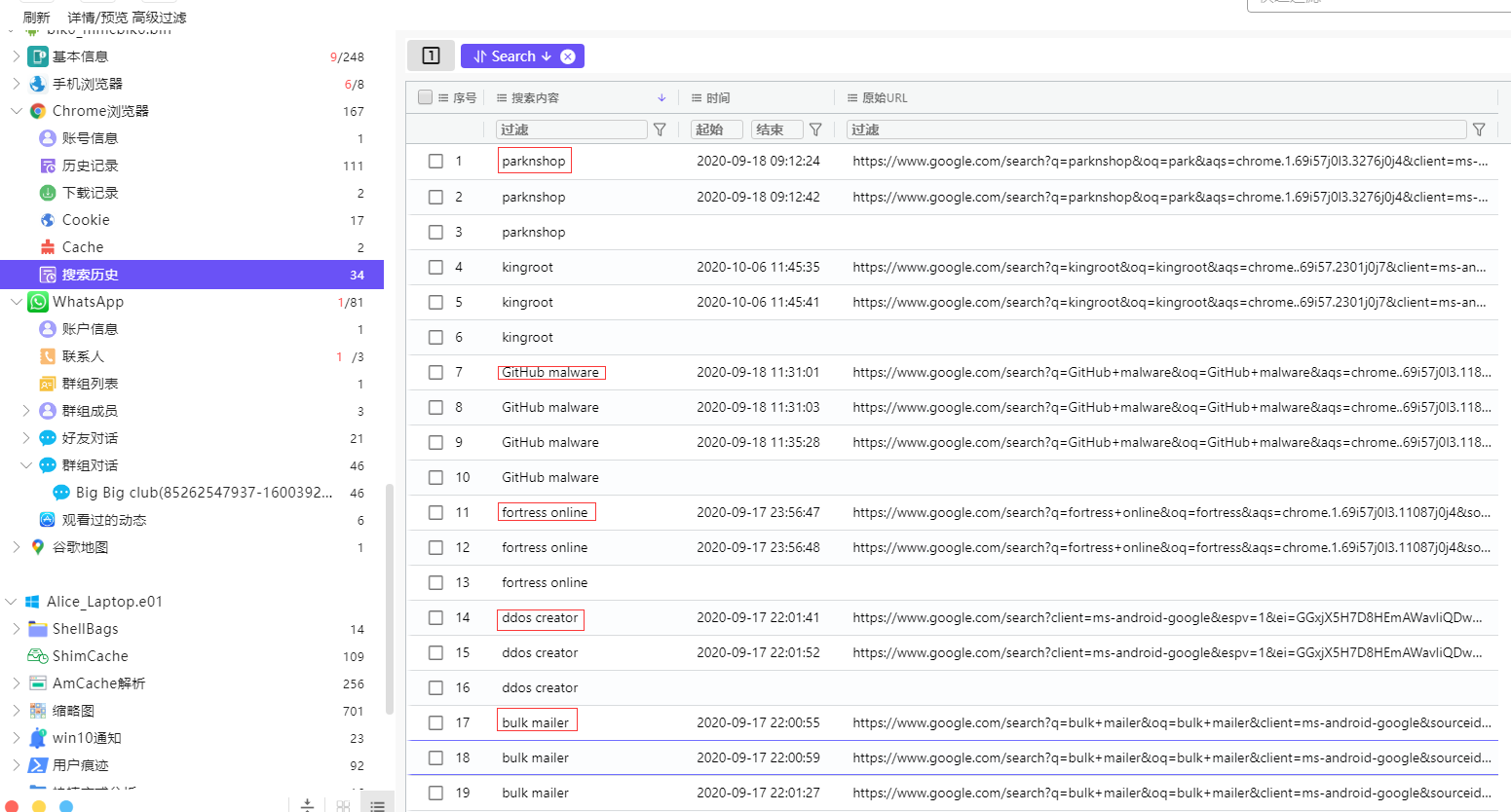

123、列出Chrome的五個“關鍵詞搜索”。

查看搜索歷史:

至於為什么選這五個而排除了其他的關鍵字,比如apple,個人認為還是要根據嫌疑人作案目的來選擇

答案:

"bulk mailer, ddos creator, fortress online, parknshop, GitHub malware"

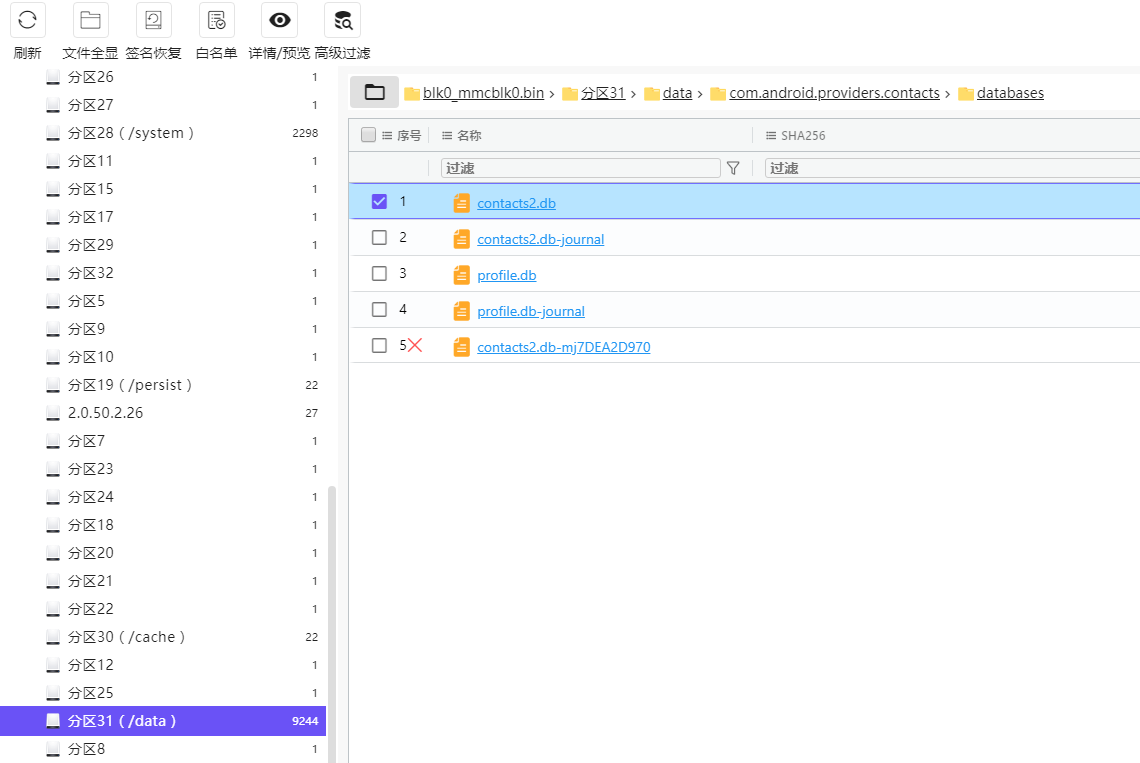

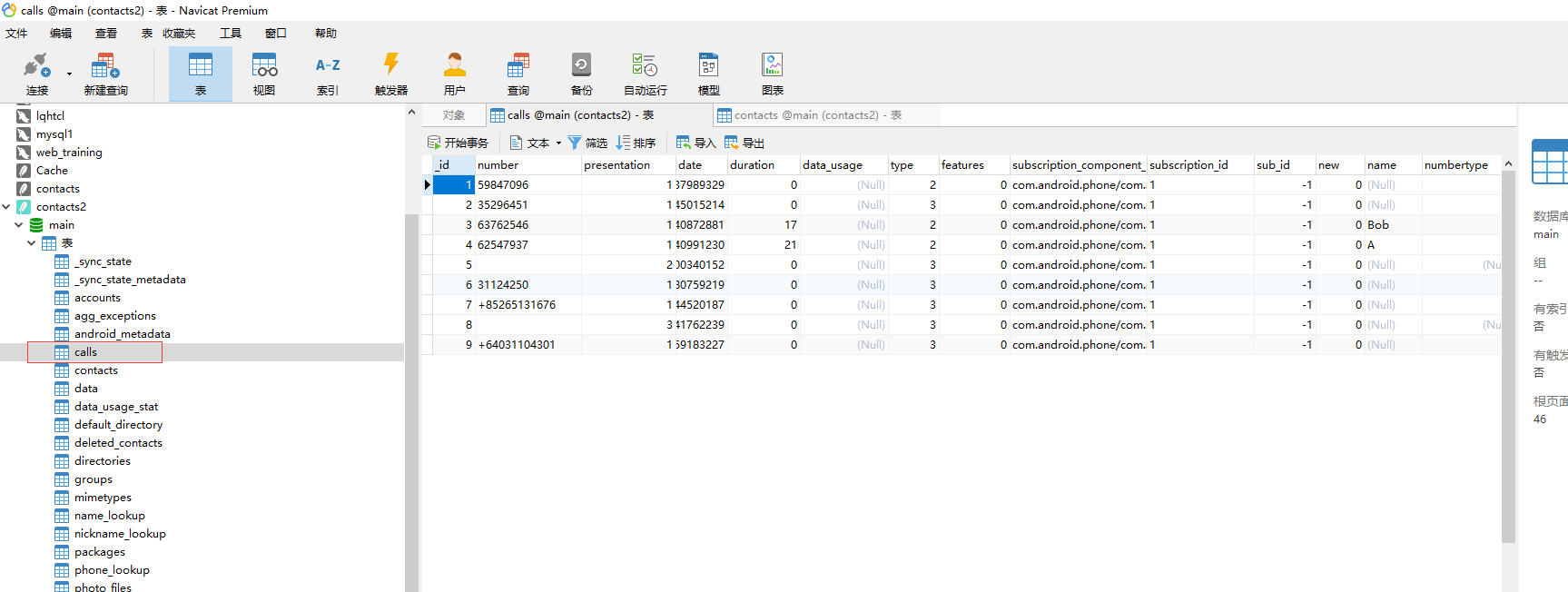

124、在哪里可以找到“Cole的電話”的通話記錄?

火眼分析里查看通話記錄,隨便點一個跳轉到源文件,導出db文件查看

Navicat查看:

答案:

Table:calls

125、2020-09-01至2020-09-30之間,“Cole”收到了多少條SMS訊息?

查看短信,排除被刪除的信息

答案:

2

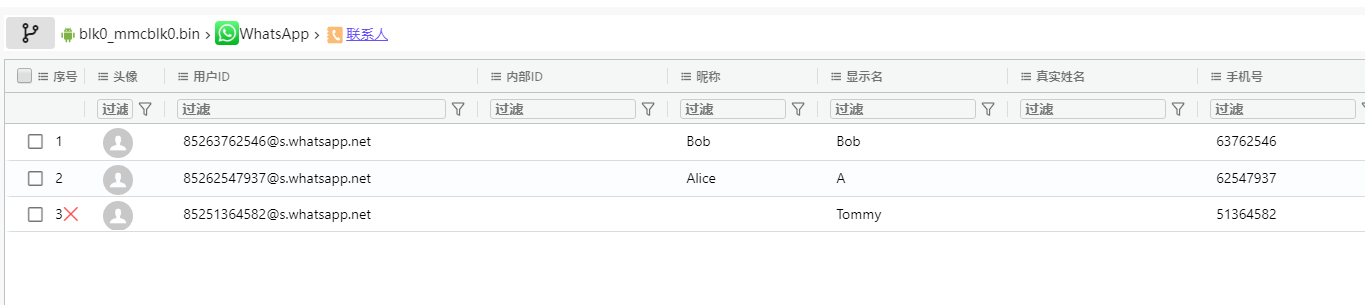

126、在Cole的“ whatsapp”聯絡人中,有多少用戶正在使用“ whatsapp”?

有三個聯系人,加上Cole自己

答案:

4

127.Daniel的桌上計算機的哈希值(SHA-256)是甚么?

07DD40CF28603F421F3A09CD38F1C8AA40A2AC4BFB46ECF8299C38CE6AE44ED5

128.該桌上計算機操作系統儲存在哪個分區上?

C盤

129.在桌上計算器機中找到Daniel的電子郵件地址是甚么?

daniellaw43346@gmail.com

仿真后進入outlook郵箱

130.該惡意軟件感染源是甚么?

未知

131.在Daniel的桌面上發現了甚么惡意軟件?(某些字符被刻意用*遮蓋)

video_viewer_3.1.2.4.exe

132.該惡意軟件的哈希值(SHA-256)是甚么?

72AFE67F7991F13212E1FE517F82BDC032DE0F5CDF15FDF641ED1FDD233D5089

133.該惡意軟件的功能是甚么?

特洛伊木馬

134.Daniel的MacBook 計算機的哈希值(SHA-1)是甚么?

C71C21730461FC901FD99F76C3679C3FED0DFAB9

135.Daniel的MacBook 計算機中有多少個分區?

2個

136.Daniel的iPhone的操作系統是甚么版本?

12.4.7

/iPhoneBackup/Lockdown/device_values.plist

137.Daniel的iPhone的wifi mac地址是甚么?

64:9a:be:c4:99:7d

/iPhoneBackup/Lockdown/device_values.plist

138.Daniel的iPhone的IMEI是甚么?

356977063078512

檢材照片

139.iPhone上次連接WIFI的SSID是甚么?

Netgear24_5G

140.根據調查結果,以下哪項關於Daniel的選項是正確的?

Cole 入侵了 Daniel 的計算機

總結

這次從Satan哥那偷了一手Grep暴力搜索,效果顯著,玩爽了。但不建議大家學,只能算做題的一個小trick,也不好拿這個方法答辯,平常學習的話還是按正常思路耐心尋找比較好。