1、准備

本文基於上一篇文章進行 搭建elasticSearch7.9.2集群和kibana監控

系統:centos7

jdk:11

版本:elasticsearch7.9.2,kibana7.9.2

ELK壓縮包資源可在我前面的文章找到

搭建ELK7.9.2分布式日志采集系統

jdk11搓下面鏈接

https://pan.baidu.com/s/1kMvZomNlNmR5miRenm_Ppg

提取碼:4ulv

注意:如果正在運行elk環境,先全部停止,並且清空每個elasticsearch節點下data

2、開啟xpack配置

修改作為主節點的elasticsearch配置文件,添加如下命令開啟x-pack

xpack.security.enabled: true

- 1

3、生成安全秘鑰

執行命令

bin/elasticsearch-certutil ca -out config/elastic-certificates.p12 -pass ""

- 1

在config文件夾下面多出了文件 elastic-certificates.p12

繼續在上面的配置文件后面添加如下命令

xpack.security.transport.ssl.enabled: truexpack.security.transport.ssl.verification_mode: certificatexpack.security.transport.ssl.keystore.path: elastic-certificates.p12xpack.security.transport.ssl.truststore.path: elastic-certificates.p12

- 1

- 2

- 3

- 4

- 5

4、重啟當前elasticsearch

…略

5、配置初始賬號密碼

在bin文件夾下面執行以下兩條命令之一

手動指定密碼模式

./elasticsearch-setup-passwords interactive

- 1

自動生成密碼

./elasticsearch-setup-passwords auto

- 1

上面會生成elastic賬號,下面配置和登錄kibana會用到

注意事項: 如果出現apm賬號配置失敗,嘗試停掉所有elasticsearch,清空data,檢查jdk是不是11版本

6、驗證

瀏覽器訪問9200端口,出現密碼校驗,成功

7、相關集群節點配置

把主節點剛剛生成的 elastic-certificates.p12 復制到相關節點的config文件夾下面,

在各自配置文件后面新增與上面相同的配置

xpack.security.enabled: truexpack.security.transport.ssl.enabled: truexpack.security.transport.ssl.verification_mode: certificatexpack.security.transport.ssl.keystore.path: elastic-certificates.p12xpack.security.transport.ssl.truststore.path: elastic-certificates.p12

- 1

- 2

- 3

- 4

- 5

- 6

啟動后訪問任一節點出現驗證即為成功

8、kibana配置權限

注意新增的配置項

server.port: 5601# ...server.host: "0.0.0.0"# ...server.name: "my-kibana"# ...elasticsearch.hosts: ["http://192.168.1.106:9200","http://192.168.1.107:9200","http://192.168.1.108:9200"]# ....elasticsearch.username: "elastic" #新增elasticsearch.password: "es123456" #新增,密碼在步驟5配置# ...i18n.locale: "zh-CN"# ...xpack.security.enabled: true #新增

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

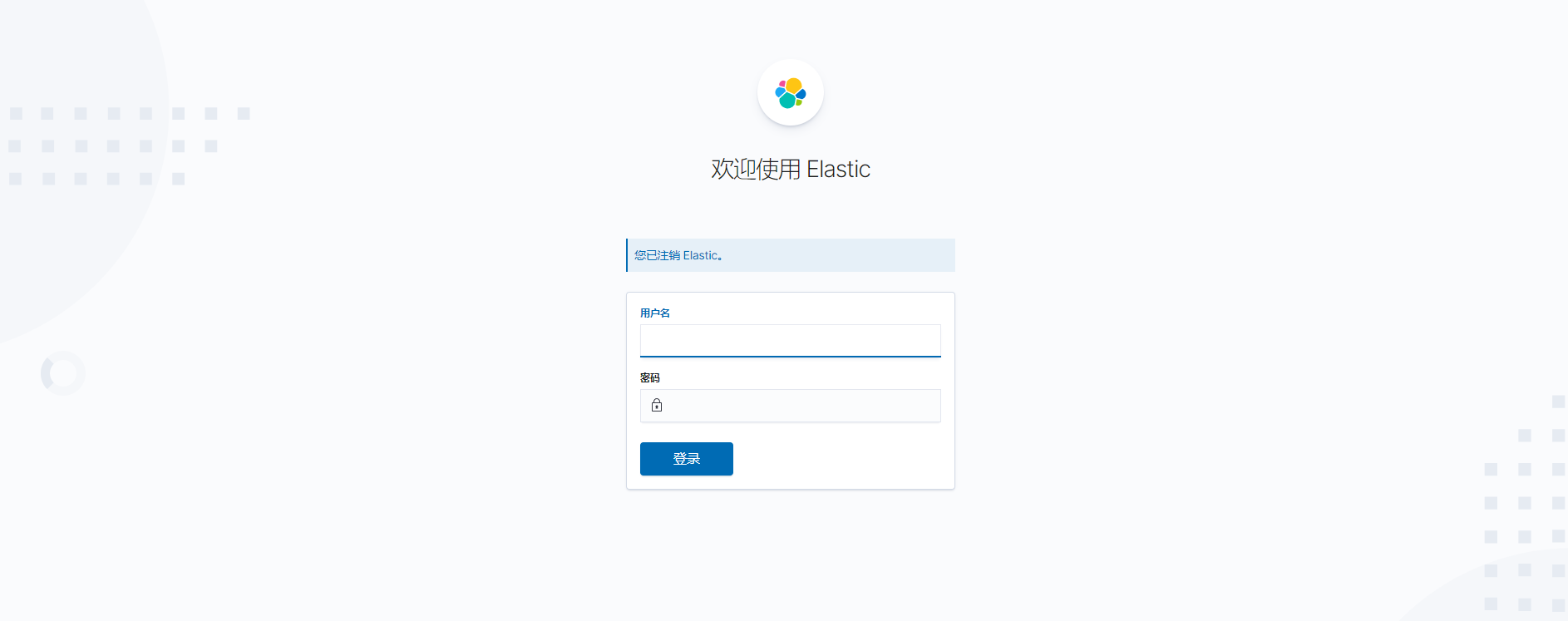

9、查看最終效果

全部重啟后訪問kibana能看到校驗即為成功,賬號可用elastic,密碼在步驟5配置