在分析數據之前,我們先了解一下我們傳輸數據的結構體系,如下圖:

這是兩種體系,我們常用的一般都是TCP/IP體系結構。

TCP/IP體系架構分析

不難發現,TCP/IP體系中包含着很多我們熟悉的協議,比如說:http、smtp、https等。而我們人(使用者)是站在應用層之上的,我們想把數據上傳或者說發送給別人,就要通過一些應用,如:QQ、微信、百度網盤等。然后就經過一層層加密(在數據包前加個“頭”),一層層的傳遞。

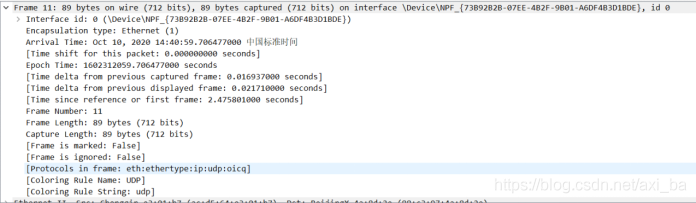

Frame層(物理層)分析

這是我自己抓包的一個例子,我從我自己的QQ發了一條消息給朋友,然后截了一個數據包,現在我們來分析一下。

1.在這里我們可以看見的是我發信息到達對方QQ的時間(Arrival Time).

2.與之前捕獲的數據幀時間差0.016937秒(captured frame).

3.與之前顯示的幀時間差0.02171秒(displayed frame).

4.幀的長度(Frame Length)和捕獲到的長度(Capture Length)都是89字節.

5.使用的色彩規則是UDP.

Ethernet層(數據鏈路層)分析

這里我們就可以看見我和別人的Mac地址(物理地址),Destination是目標的,相對的Source就是我的啦,IPv4是我發的數據包類型。

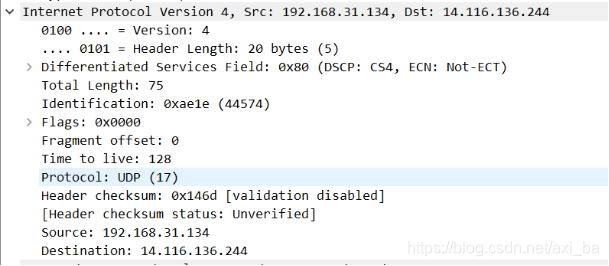

IPv4協議(互聯網層)分析

1.頭部數據長度(Header Length)為20字節.

2.源IP地址(Source).

3.目標IP地址(Destination).

UDP/TCP協議(傳輸層)分析

因為我是發送的QQ信息,UDP傳輸較快(TCP傳輸數據比較完整),so我這里用的是UDP協議。

1.源端口(我發送信息出去用的端口)為4011.

2.目標端口(這里是發送到QQ,所以用QQ發信息都是這個)為8000.

OICQ協議(應用層)分析

QQ發信息用的是oicq協議,所以這里不同的數據包,所用的協議不一樣,比如說:DNS、HTTP等。

這里我就不漏我的QQ號了。